Qu'est-ce que la crypto-agilité ?

Le dernier livre blanc du NIST est clair : l'agilité cryptographique est la base, pas un bonus. Avec les menaces quantiques qui se profilent à l'horizon, les entreprises doivent être prêtes à échanger rapidement des algorithmes - à travers les protocoles, les logiciels, le matériel et la gouvernance.

[Communiqué de presse GSMA] Watchdata obtient la certification GSMA pour la solution eIM SGP.32

Cette étape souligne le leadership durable de Watchdata dans la technologie eSIM et renforce son engagement à long terme en faveur d'une connectivité numérique sécurisée et évolutive.

Architecture de séparation du front-end et du back-end : Guide complet pour l'analyse et la protection des risques liés à la sécurité des données

La séparation front-end/back-end augmente l'efficacité mais accroît les risques de sécurité - des fuites de données aux attaques DDoS. La défense multicouche de Watchdata utilise HTTPS, le contrôle d'accès, le codage sécurisé et la protection distribuée pour bloquer les menaces.

Test de sécurité du système de clé numérique automobile Watchdata : Voyage intelligent, voyage sûr ensemble

Watchdata est leader dans les tests de clés numériques automobiles avec une couverture complète - de la fonction et de la sécurité à la fiabilité dans des conditions extrêmes.

Technologie IFPP : Permettre l'utilisation d'appareils "naturellement connectés

La spécification SGP.41 de février 2025 de la GSMA introduit l'IFPP (In-Factory Profile Provisioning), qui révolutionne le déploiement de l'eSIM en permettant le préchargement sécurisé du profil de l'opérateur au cours de la fabrication.

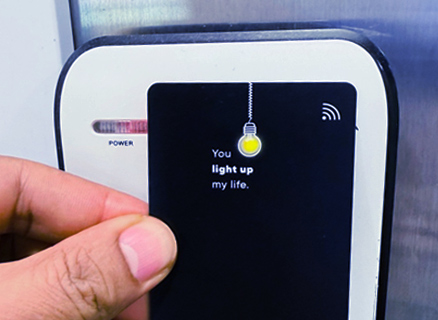

Watchdata aide Touch'n Go à lancer la première carte de transport LED de Malaisie

Watchdata et Touch 'n Go ont lancé la première carte de transport LED de Malaisie. Dotée d'une étanchéité IP68 et d'une compatibilité NFC universelle, elle permet des paiements transparents tout en relevant les défis liés à la compatibilité des terminaux.

Watchdata lance le site eIM Paris pour aider les entreprises internationales

Watchdata a lancé un site de données à Paris pour renforcer ses services IoT mondiaux et aider les entreprises à respecter les réglementations strictes de l'UE en matière de données.

Faire le lien entre la tradition et l'avenir : Exploration d'un modèle hybride de cryptographie postquantique

La cryptographie post-quantique (PQC) est apparue en réponse et progresse régulièrement vers la normalisation et le déploiement pratique.

MWC Shanghai 2025 | Watchdata dévoile une solution eSIM de pointe pour renforcer le nouvel écosystème mondial Smart IoT

Nous fournissons l'énergie nécessaire à une expansion mondiale transparente, en particulier pour le SmartRetail et les fabricants d'appareils.

Interprétation de l'algorithme HQC en cryptographie post-quantique

Découvrez l'algorithme HQC, le nouveau KEM #PostQuantum du NIST (11 mars 2025). Complément au Kyber/FIPS 203 basé sur le code, nous analysons ses principes, ses avantages et inconvénients en termes de performances, ainsi que son rôle vital dans les technologies de demain.

Anglais

Anglais Français

Français Espagnol

Espagnol Português

Português 简体中文

简体中文