L'authentification de l'identité est le processus de confirmation de l'identité d'une entité, impliquant différentes entités telles que des personnes, des machines, des objets, des plates-formes de système, des programmes, des processus. Voici un aperçu de ces méthodes d'authentification d'entités.

Authentification de l'utilisateur

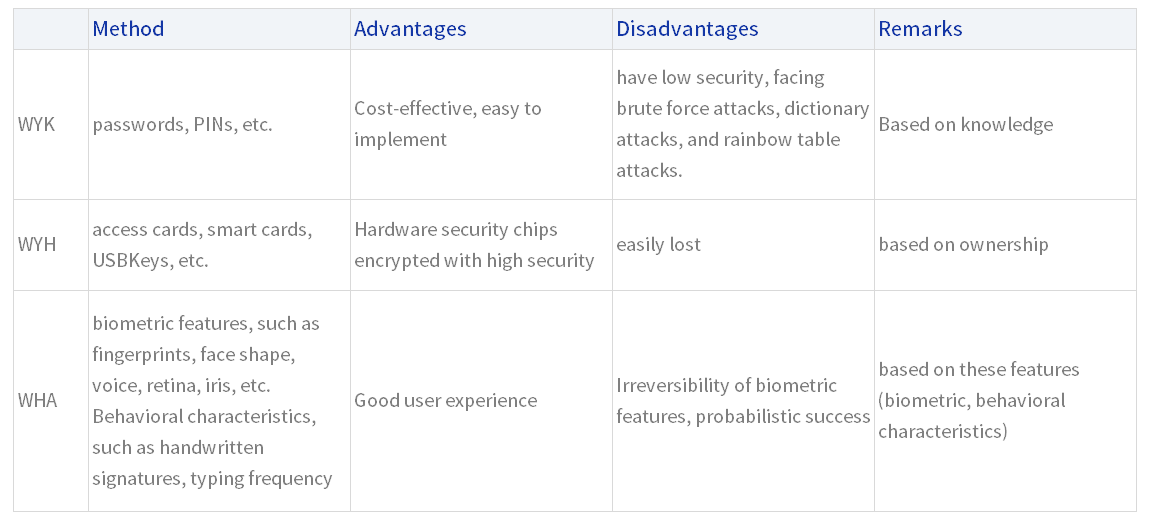

▌Il existe trois façons principales d'authentifier l'identité de l'utilisateur :

L'authentification forte nécessite une combinaison de deux méthodes, connue sous le nom d'authentification à deux facteurs, comprenant la connaissance, la possession et l'inhérence. L'utilisation de la seule reconnaissance biométrique ne permet pas d'assurer une authentification forte de l'identité.

▌ Comparaison des méthodes d'authentification des utilisateurs :

▌ Exemple de méthode d'authentification de l'identité de l'utilisateur :

1. Authentification par mot de passe :

Les utilisateurs enregistrent leur nom d'utilisateur et leur mot de passe, et le système stocke le nom d'utilisateur et le mot de passe (ou la valeur HASH du mot de passe). Lors de la connexion, le système vérifie le mot de passe saisi ou l'horodatage crypté avec le mot de passe.

2. Authentification par carte à puce :

Mettre en œuvre l'authentification à deux facteurs, où la carte à puce stocke une paire de clés publique-privée représentant l'identité de l'utilisateur. Lors de la connexion, la clé privée est utilisée pour calculer une signature numérique basée sur un condensé de nombres aléatoires, et le système vérifie la signature numérique.

3. Authentification biométrique :

La technologie biométrique confirme l'identité en analysant les caractéristiques physiologiques ou comportementales uniques d'une personne. La reconnaissance biométrique physiologique correspond à "ce que vous êtes", tandis que la reconnaissance biométrique comportementale correspond à "ce que vous faites". La reconnaissance biométrique est confrontée aux problèmes de l'irréversibilité et de la possibilité d'établir des liens, et dans le cadre de la technologie de l'intelligence artificielle générative, l'usurpation d'identité par de grands modèles et l'utilisation abusive des identités constituent la crise la plus grave.

Authentification de l'identité de la machine

Les méthodes d'authentification de l'identité des machines comprennent la "réponse au défi" et les signatures numériques.

1. Mécanisme de "Challenge Response" :

Les deux parties en communication partagent la clé k. L'entité A génère un nombre aléatoire et l'envoie à B. B crypte le nombre aléatoire avec la clé partagée et le renvoie à A. A décrypte et compare les nombres aléatoires pour voir s'ils correspondent. Ce mécanisme peut résister efficacement aux attaques par rejeu et à de nombreuses autres attaques par usurpation d'identité, et le caractère aléatoire du défi est crucial pour la sécurité.

2. Signature numérique :

Le signataire effectue des opérations cryptographiques sur la valeur de hachage des données à l'aide de la clé privée, tandis que le vérificateur vérifie la signature numérique à l'aide de la clé publique du signataire. Les signatures numériques permettent d'assurer l'intégrité des données, l'authenticité de l'identité du signataire et la non-répudiation du comportement de la signature. Le mécanisme de code d'authentification de message (MAC) des clés symétriques ne permet pas la non-répudiation.

Authentification de l'identité pour les dispositifs restreints

L'authentification de l'identité des objets (dispositifs restreints) met l'accent sur des caractéristiques légères et des ressources limitées, dans le but de garantir une transmission sûre et fiable des données et d'identifier les sources de données. Les caractéristiques de l'authentification légère comprennent : moins d'interactions de données entre les deux parties, un volume de données plus faible, moins d'opérations d'algorithme de cryptage, et l'utilisation de signatures basées sur l'identité, de certificats cachés, de codes d'authentification de messages légers avec des clés, et d'autres mécanismes. Sa sécurité est inférieure à celle des protocoles d'authentification d'identité traditionnels, mais elle est suffisante pour faire face aux attaques courantes contre les nœuds de détection de l'IdO.

Entité virtuelle (programme, processus) Authentification de l'identité

L'authentification de l'identité des entités virtuelles a pour but de prouver que les logiciels, les programmes et les processus des serveurs sont ceux qui ont été revendiqués au moment de leur publication officielle, et de prévenir les attaques telles que l'hameçonnage et la fraude à la source des données. En général, les signatures numériques sont utilisées pour l'authentification de l'identité afin de garantir l'authenticité et la fiabilité des serveurs auxquels les utilisateurs accèdent.

Attaque et protection contre l'authentification multifactorielle de l'identité

La recherche a montré que l'authentification multifactorielle (AMF) peut limiter la capacité des acteurs malveillants à utiliser des informations d'identification divulguées pour l'accès initial au réseau, mais l'AMF à faible sécurité présente toujours des risques. L'AMF à faible sécurité comprend l'AMF par SMS ou vocale (qui peut être facilement détournée pour transférer le contrôle du numéro de téléphone ou obtenir des codes de vérification via des liens de sites web malveillants) et l'AMF qui ne prend pas en charge FIDO ou PKI (qui peut être facilement piratée par des acteurs malveillants qui ont divulgué des informations d'identification légitimes). La mesure de protection des identifiants de connexion consiste à mettre en œuvre une AMF basée sur FIDO ou PKI, qui peut résister à l'hameçonnage et aux menaces connexes.

Avec le développement rapide de l'intelligence artificielle et des ordinateurs quantiques, la sécurité de l'identité est confrontée à des défis de plus en plus importants. Beijing Watchdata Co. a plus de 30 ans d'expérience dans le domaine de l'authentification de l'identité. Ses cartes à puce, clés de mot de passe intelligentes et autres produits utilisent une technologie de cryptage avancée pour garantir la sécurité des informations relatives à l'identité de l'utilisateur. Ils sont largement utilisés dans les secteurs des transports, de la finance, des soins de santé, du gouvernement et des entreprises.

Pour l'authentification IoT, les mécanismes légers de Watchdata sont adaptés aux environnements à ressources limitées, garantissant une communication sécurisée des appareils. Sa technologie de signature numérique prend en charge de manière fiable l'authentification des entités virtuelles, atténuant efficacement les risques de phishing et de fraude de données.

Avec une technologie innovante et un service de haute qualité, Données de surveillance a gagné la reconnaissance du marché et la confiance des clients. Face aux nouvelles tendances de développement, nous prévoyons activement de rechercher des algorithmes d'attaque antiquantique, d'explorer l'authentification d'identité basée sur l'IA, d'améliorer le niveau d'intelligence, d'optimiser l'expérience de l'utilisateur et de continuer à construire une ligne de sécurité solide pour l'authentification d'identité à l'ère numérique.

Anglais

Anglais Français

Français Espagnol

Espagnol Português

Português 简体中文

简体中文