Avec les progrès rapides de la technologie de l'informatique quantique, les systèmes cryptographiques classiques sont confrontés à des défis de sécurité sans précédent. En janvier 2025, l'organisation internationale de normalisation GlobalPlatform a officiellement publié le document Recommandations sur les algorithmes cryptographiques Version 2.0.4Watchdata est une société de conseil en sécurité qui fournit des conseils techniques faisant autorité pour les cartes à puce, les éléments sécurisés (SE) et les environnements d'exécution sécurisés (TEE). En tant qu'entreprise technologique profondément engagée dans les solutions de sécurité, Watchdata suit constamment le rythme des normes internationales et intègre les derniers résultats de la recherche pour offrir à ses clients des solutions de migration post-quantique scientifiquement fondées. Cet article fournit une interprétation approfondie du contenu essentiel des nouvelles recommandations et discute de leurs implications significatives pour les mises à jour de sécurité à l'échelle de l'industrie.

1. Gestion graduelle des algorithmes cryptographiques classiques

Pour faciliter une transition en douceur au sein de l'industrie, les nouvelles recommandations classent les algorithmes cryptographiques en trois niveaux de recommandation :

- Déclassé

Les algorithmes qui ne répondent plus aux exigences actuelles en matière de sécurité et qui doivent être immédiatement éliminés ; les produits déjà sur le marché doivent faire l'objet d'une attention particulière.

- L'héritage

Certains algorithmes classiques (par exemple, RSA 2048) peuvent continuer à être utilisés jusqu'en 2030 en raison de leur usage répandu et pour des raisons de compatibilité, mais ils doivent être mis à niveau vers des niveaux de sécurité plus élevés dès que possible.

- Recommandé

Algorithmes qui doivent être adoptés dans toute nouvelle norme, offrant une plus grande sécurité et convenant à tous les nouveaux développements de produits ; ces algorithmes offrent un niveau de sécurité d'au moins 128 bits.

Cette stratégie de classement garantit non seulement une transition en douceur pour les systèmes existants, mais fournit également une feuille de route claire pour les futures mises à niveau de la sécurité. Les recommandations illustrent méticuleusement le niveau de recommandation des algorithmes cryptographiques à travers de multiples aspects - y compris les algorithmes de chiffrement par blocs, les modes de fonctionnement, le chiffrement authentifié avec les données associées, les fonctions de hachage, les fonctions MAC, les mécanismes asymétriques et les protocoles - guidant ainsi les entreprises sur leur chemin de mise à niveau. Par exemple, des algorithmes tels que 3DES et SHA-224 sont classés comme obsolètes en raison d'une sécurité insuffisante, tandis que des modes opérationnels tels que CBC, CTR et XTS (basé sur AES) sont explicitement recommandés. En ce qui concerne les algorithmes asymétriques, une utilisation hybride des algorithmes classiques et PQC est requise ; il est conseillé d'utiliser des paramètres de 256 bits ou plus, et RSA doit avoir des longueurs de clé d'au moins 3 000 bits pour garantir la sécurité globale, bien que RSA 2048 soit toujours maintenu en tant qu'option patrimoniale.

Il convient de noter que, pendant le processus de migration post-quantique, une approche conservatrice suggère de doubler la longueur des clés pour les algorithmes de chiffrement symétriques et la longueur du condensé pour les fonctions de hachage (par exemple, passer de AES-128 à AES-256 et de SHA-256 à SHA-512). Cependant, la plupart des experts estiment que, bien que l'algorithme de Grover puisse théoriquement attaquer les algorithmes de chiffrement par blocs et les fonctions de hachage, il n'offre que peu d'avantages significatifs dans les applications pratiques. Par conséquent, les algorithmes symétriques sécurisés à 128 bits peuvent toujours être utilisés, mais les progrès technologiques doivent être surveillés en permanence.

2. Exigences relatives aux algorithmes cryptographiques postquantiques

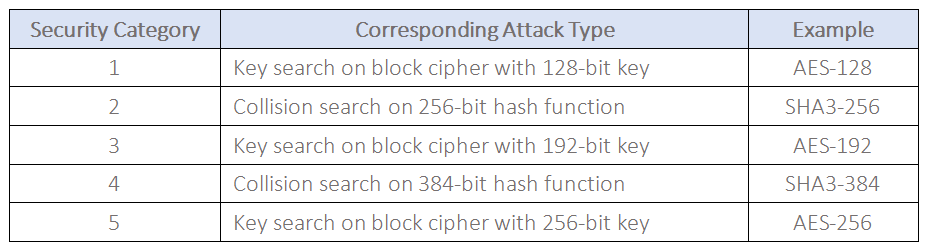

L'essor de l'informatique quantique pose un défi de taille aux algorithmes asymétriques classiques, et les agences de sécurité du monde entier ont souligné l'importance de la cryptographie post-quantique (PQC). Les nouvelles recommandations indiquent clairement que lors de l'adoption d'algorithmes PQC, il convient d'utiliser des paramètres présentant au moins le niveau 3 de sécurité du NIST (ou un niveau supérieur). Bien qu'en théorie, les niveaux 1 et 2 du NIST répondent à l'exigence de sécurité de 128 bits, leur immaturité relative a conduit les experts à préconiser des normes plus élevées pour garantir la sécurité à long terme. En outre, à mesure que la technologie PQC évolue, les futures révisions des recommandations pourront ajuster les niveaux de recommandation pour les algorithmes PQC, mais pour l'instant, un niveau de sécurité plus élevé reste impératif.

3. La construction hybride : Réussir la transition et la modernisation

Pour assurer une transition en douceur vers la sécurité quantique, les recommandations mettent l'accent sur l'adoption de modes hybrides dans les mécanismes asymétriques, c'est-à-dire la combinaison d'algorithmes classiques et d'algorithmes PQC, afin d'équilibrer les besoins actuels en matière de sécurité et la résistance future aux attaques quantiques. Plus précisément :

- Signatures hybrides

En concaténant les signatures numériques classiques avec les signatures post-quantiques et en les validant ensemble, on obtient une sécurité à deux niveaux.

- Échange de clés hybride

Elle comprend deux modes :

- CatKDF : Les secrets partagés de toutes les parties sont d'abord concaténés, puis une fonction de dérivation de clé (KDF) est utilisée pour générer la clé finale.

- CasKDF : Le KDF est exécuté en série, le résultat du tour précédent étant réinjecté dans le calcul suivant pour générer la clé finale.

Cette stratégie hybride tire parti de la stabilité des technologies matures tout en jetant les bases de l'adoption complète, à terme, d'algorithmes résistants au quantum. Les recommandations notent également qu'il n'est pas encore clair si les modes hybrides pourraient être une recommandation à long terme.

4. Détails clés : La sécurité globale est déterminée par le maillon le plus faible

Les recommandations insistent particulièrement sur le fait que la force de sécurité globale d'un système cryptographique est déterminée par l'élément le plus faible de ses parties. Il s'agit notamment de

- Alignement du chiffrage symétrique Fonctionnement Modes

Lors de l'utilisation d'un mode de fonctionnement spécifique pour les chiffrements symétriques, les niveaux de recommandation pour tous les composants doivent être cohérents ; le niveau de sécurité global est déterminé par le composant le moins bien noté.

- Alignement des combinaisons multiprimitives

Pour les systèmes qui utilisent plusieurs primitives cryptographiques (comme les MAC), la sécurité globale est également limitée par la primitive la plus faible.

Ce principe rappelle aux développeurs que pour concevoir un système cryptographique sûr, il faut non seulement se concentrer sur la sécurité des algorithmes individuels, mais aussi assurer une coordination et une compatibilité adéquates entre tous les composants, de sorte qu'un maillon faible ne compromette pas la protection globale.

Conclusion

Les nouvelles recommandations de GlobalPlatform fournissent une base scientifique pour la sélection des algorithmes cryptographiques et donnent une orientation claire à l'industrie qui doit relever les défis de l'ère quantique. Grâce à la gestion graduelle des algorithmes cryptographiques classiques, à l'adoption de la cryptographie post-quantique et à la mise en œuvre de modes hybrides, ces lignes directrices offrent un soutien solide aux améliorations de la sécurité dans les cartes à puce, les éléments sécurisés et les environnements d'exécution de confiance. Nous pensons que ce n'est que par l'innovation et l'amélioration continues des technologies de sécurité que nous pourrons rester compétitifs dans le domaine très disputé de la sécurité numérique et construire une défense inexpugnable pour toutes les industries. En tant que pionnier dans le domaine de la sécurité, Watchdata s'engage à tirer parti de la prévoyance technologique et à offrir une valeur ajoutée à ses clients, en repoussant continuellement les limites de l'innovation pour renforcer la sécurité de l'information à l'ère numérique.

Anglais

Anglais Français

Français Espagnol

Espagnol Português

Português 简体中文

简体中文