En tant que pont entre le matériel informatique et les logiciels, le système d'exploitation est la première ligne de défense pour la sécurité de l'identité et des données de l'utilisateur. La sécurité du processus de connexion au système est directement liée à la sécurité des données de l'utilisateur et des ressources du système. Les concepteurs de systèmes et les spécialistes de la sécurité de l'information ont travaillé d'arrache-pied sur la manière de permettre aux utilisateurs de se connecter au système d'exploitation en toute sécurité.

Identifiants de connexion pour le système d'exploitation

Les utilisateurs doivent fournir des identifiants de connexion lorsqu'ils se connectent au système d'exploitation. Le "nom d'utilisateur + mot de passe" est généralement utilisé comme identifiant de connexion par défaut. La sécurité du processus de connexion dépend de la sécurité du mot de passe.

Le développement rapide de l'IA et de la technologie informatique rend également les mots de passe plus faciles à craquer et à attaquer. Les mots de passe simples sont susceptibles d'être craqués par force brute ou par dictionnaire, ce qui entraîne un accès non autorisé et une fuite des données de l'utilisateur. Les mots de passe complexes ne sont pas faciles à retenir, et ils entraînent également des problèmes d'oubli du mot de passe et d'impossibilité de se connecter au système.

Afin de répondre aux diverses exigences de connexion et de sécurité, les cadres d'authentification de ces systèmes d'exploitation grand public prennent en charge non seulement les identifiants de connexion "nom d'utilisateur + mot de passe", mais aussi les identifiants biométriques (empreinte digitale, iris, etc.), le code PIN, la carte à puce et d'autres types d'identifiants de connexion. Ces identifiants peuvent être classés dans les trois catégories suivantes :

Mots de passe, codes PIN, etc.

Mots de passe, codes PIN, etc.

Lorsque deux facteurs d'authentification ou plus sont utilisés dans le processus d'authentification, on parle d'authentification multifactorielle (AMF). Lorsque deux facteurs d'authentification sont utilisés, on parle également d'authentification à deux facteurs (2FA).

Le système d'exploitation améliore la convivialité du processus de connexion en fournissant une variété de méthodes d'authentification. Grâce à l'authentification multifactorielle, la sécurité du processus de connexion au système est améliorée.

Introduction du jeton intelligent

Le Smart Token est un produit d'authentification de l'identité qui combine la technologie moderne de cryptographie, la technologie de la carte à puce, les circuits intégrés à puce et d'autres technologies. Il dispose d'un espace de stockage sécurisé intégré pour stocker des données sensibles telles que les clés privées et les certificats de l'utilisateur. La clé privée est toujours stockée dans l'espace de stockage sécurisé et ne peut pas être exportée. Il se caractérise par un niveau de sécurité élevé et une technologie mature.

Les jetons intelligents les plus courants sont la clé USB de première génération, la clé USB à empreinte digitale, la clé USB de deuxième génération avec écran d'affichage, la clé USB Bluetooth, etc.

Lors de l'utilisation du Smart Token pour l'authentification de l'identité, les utilisateurs doivent fournir deux facteurs d'authentification indépendants pour compléter le processus d'authentification. Ces facteurs comprennent le dispositif physique du Smart Token, le code PIN ou les empreintes digitales.

Connexion sécurisée aux systèmes d'exploitation avec un jeton intelligent

1. Connexion sécurisée au système Windows

Le cadre et la technologie d'authentification de connexion du système d'exploitation Windows sont en constante évolution. Depuis Vista, Microsoft a abandonné l'ancien cadre d'authentification GINA et introduit un nouveau cadre d'authentification Credential Provider (CP).

Le nouveau cadre d'authentification CP est très évolutif, ce qui simplifie le processus d'authentification de l'identité de la tierce partie et facilite le développement et la mise en œuvre du module d'authentification de connexion basé sur CP par la tierce partie. Les derniers systèmes Windows 11 prennent également en charge ce cadre d'authentification.

L'accès au module d'authentification Smart Token sous le cadre d'authentification CP vous permet de vous connecter au système Windows à l'aide d'un Smart Token dans les systèmes Vista et supérieurs. L'introduction de l'authentification par jeton intelligent peut améliorer efficacement la sécurité et la commodité du processus de connexion au système Windows.

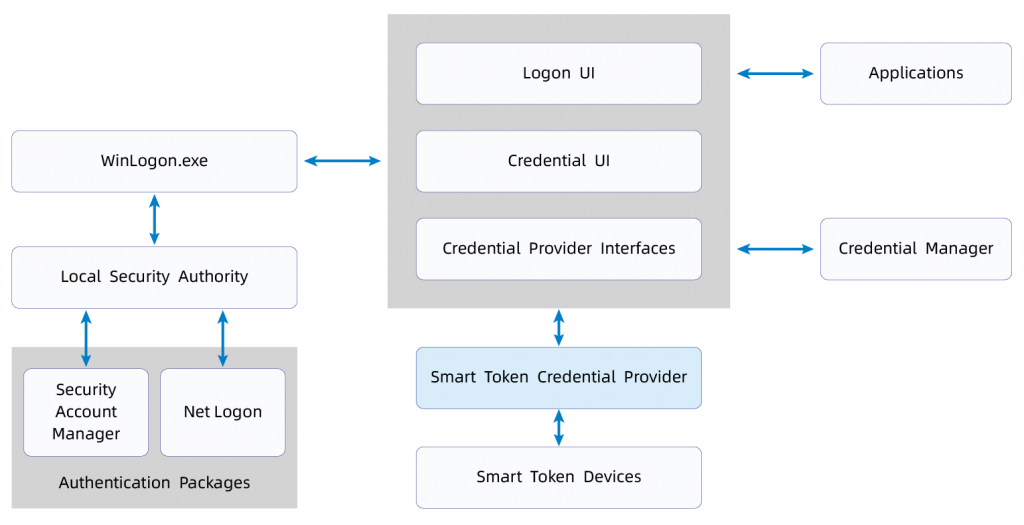

L'architecture de l'authentification par jeton intelligent basée sur le CP du système Windows est illustrée dans la figure ci-dessous.

Figure 1 Architecture de l'authentification CP par jeton intelligent

Le module d'authentification Smart Token, mis en œuvre conformément à la spécification de l'interface CP, peut être utilisé pour l'ouverture d'un compte local ou d'un compte de domaine.

2. Connexion sécurisée au système Linux

Les systèmes Linux utilisent généralement le cadre général des modules d'authentification enfichables (PAM) pour l'authentification. Le module PAM fournit un mécanisme d'authentification centralisé. L'administrateur du système peut configurer de manière flexible différentes méthodes d'authentification pour différents services et applications. Par exemple, il peut configurer le module d'authentification de connexion et la politique d'authentification de connexion pour le service de connexion.

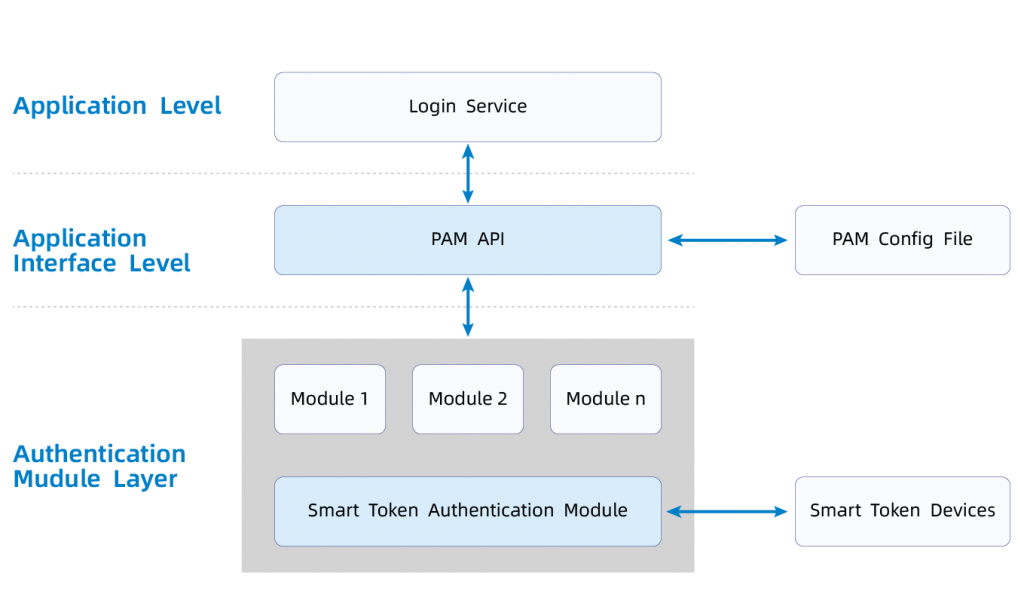

Les développeurs peuvent mettre en œuvre des modules d'authentification personnalisés et des mécanismes d'authentification basés sur le cadre général de PAM. Le module d'authentification PAM basé sur Smart Token peut prendre en charge la connexion sécurisée aux systèmes Linux en utilisant la méthode d'authentification de Smart Token. Le cadre d'authentification Smart Token PAM est illustré dans la figure ci-dessous.

Figure 2 Cadre d'authentification PAM par jeton intelligent

Lorsqu'un utilisateur se connecte au système Linux, le système charge et appelle le module d'authentification Smart Token conformément à la politique du fichier de configuration PAM. Le module d'authentification identifie le dispositif Smart Token inséré et obtient les informations de l'utilisateur liées au dispositif. L'utilisateur saisit ensuite le code PIN ou l'empreinte digitale du Smart Token pour générer des identifiants de connexion. Le service d'authentification vérifie les informations d'identification et permet à l'utilisateur de se connecter après avoir passé la vérification. Le processus de connexion ne nécessite plus de nom d'utilisateur ni de mot de passe.

Jeton intelligent WatchKey

Avec 30 ans d'expérience dans le domaine de l'authentification de l'identité et de la sécurité des transactions, la clé de mot de passe intelligente WatchKey, développée indépendamment par Watchdata, combine WatchKey avec les mécanismes d'authentification de la connexion au système d'exploitation. L'adoption d'une authentification à deux facteurs utilisant "le matériel + le code PIN" offre une solution de connexion sécurisée au système d'exploitation, améliorant la sécurité pendant le processus de connexion au système et renforçant la première ligne de défense pour les systèmes d'exploitation. Cette solution offre une protection solide pour la sécurité des transactions financières, les systèmes de bureau électronique du gouvernement, l'identification de la connexion, la sécurité des documents fiscaux et la protection des comptes. La mise en œuvre de cette solution a été largement adoptée par divers secteurs, notamment la finance, les affaires gouvernementales, l'énergie électrique, l'éducation, les soins de santé et l'énergie, ce qui démontre sa fiabilité et sa polyvalence.

Vous pouvez obtenir plus d'informations sur les produits en cliquant sur le lien suivant : Voir plus

Anglais

Anglais Français

Français Espagnol

Espagnol Português

Português 简体中文

简体中文