En 1994, Peter Shor a conçu un algorithme capable de résoudre le problème de factorisation des nombres entiers et le problème des logarithmes discrets en un temps polynomial à l'aide d'un ordinateur quantique, ce qui constitue une menace considérable pour le monde des systèmes de clés publiques classiques tels que RSA et ECC. Heureusement, les ordinateurs quantiques n'avaient pas encore vu le jour à l'époque. Toutefois, avec le développement de la technologie quantique, cette menace se rapproche de plus en plus. En 2016, le NIST a lancé un appel à propositions pour des normes de cryptographie post-quantique (PQC) afin de résister à la menace quantique. FALCON est un algorithme de signature soumis au NIST PQC. En 2022, le NIST a annoncé quatre candidats à la normalisation pour la PQC, dont FALCON. Comme l'a déclaré le NIST, FALCON sera normalisé car il peut y avoir des cas d'utilisation pour lesquels les signatures Dilithium (un autre algorithme de signature PQC qui a été normalisé par le NIST) sont trop grandes. Selon le NIST, l'édition préliminaire de la norme FALCON sera publiée à la fin de 2024, et l'édition finale sera disponible en 2025.

Wuel est le nom de FALCON ?

FALCON est l'acronyme de "fast Fourier lattice-based compact signatures over NTRU" (signatures compactes basées sur un treillis de Fourier rapide sur NTRU). Il s'agit d'un algorithme de signature numérique résistant au quantum. Il est utilisé pour détecter les modifications non autorisées apportées aux données et pour authentifier l'identité du signataire. Les signatures générées par FALCON peuvent servir à prouver que le signataire déclaré a effectivement signé le document. Cette propriété est connue sous le nom de "non-répudiation", ce qui signifie que le signataire ne peut pas nier ultérieurement avoir signé le document.

Comment fonctionne FALCON ??

FALCON est une instanciation du cadre théorique décrit par Gentry, Peikert et Vaikuntanathan pour la construction de schémas de signature basés sur des treillis de hachage et de signature. Ce cadre nécessite deux ingrédients : une classe de treillis cryptographiques et un échantillonneur de trappes. Le schéma de signature FALCON choisit des treillis NTRU et un échantillonnage rapide de Fourier. En résumé, le système de signature FALCON peut donc être décrit comme suit :

FALCON = cadre GPV + treillis NTRU + échantillonnage de Fourier rapide

Wourquoi FALCON fait-il bien ?

Comparé à d'autres algorithmes de signature PQC, FALCON se caractérise par sa compacité, sa flexibilité et sa rapidité de vérification.

Tout d'abord, le principal principe de conception de FALCON est la compacité, qui minimise la somme de la taille de la clé publique et de la taille de la signature. En effet, au niveau de sécurité I, la longueur de la clé publique de FALCON est de 897 octets, soit 415 octets de moins que celle de Dilithium. La longueur de la signature de FALCON est de 666 octets, soit 1754 octets de moins que celle de Dilithium.

En outre, FALCON est flexible. D'une part, il peut être transformé en un système IBE (Identity-Based Encryption), dont les performances sont de plusieurs ordres de grandeur plus rapides que celles des IBE basés sur l'appariement. D'autre part, FALCON peut également être transformé en un système de signature en anneau.

Enfin, les performances de FALCON en matière de vérification des signatures sont bonnes, plus rapides que celles de Dilithium.

Paramètres de FALCON

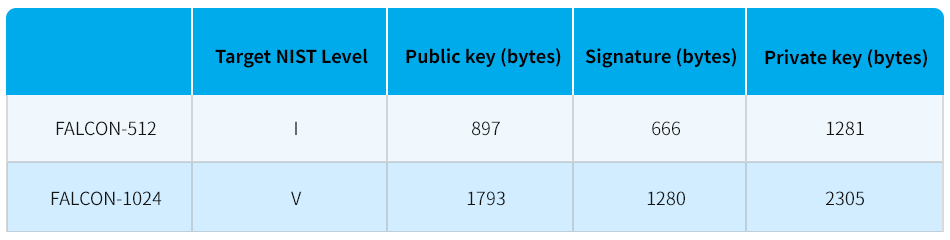

FALCON spécifie deux ensembles de paramètres qui correspondent aux niveaux de sécurité I et V définis par le NIST, comme le montre le tableau suivant :

Où FALCON être utilisé ?

FALCON a été intégré dans de nombreuses bibliothèques logicielles de cryptographie, telles que OQS (abréviation de Open Quantum Safe), qui est un projet visant à soutenir la transition vers une cryptographie résistante au quantum, et a été intégré dans la bibliothèque OpenSSL largement utilisée. Grâce à sa flexibilité, FALCON peut être utilisé dans les cas suivants :

À propos de WATCHDATA

Par coïncidence, Watchdata a été fondée l'année même où Peter Shor a conçu l'algorithme de Shor, en 1994. La société a commencé à développer des solutions de sécurité de l'information basées sur des cryptosystèmes à clé publique. S'appuyant sur son expertise en matière d'algorithmes cryptographiques, de sécurité numérique et de systèmes d'exploitation de puces sécurisées, les solutions de produits de Watchdata assurent l'authentification de l'identité et la sécurité des transactions pour des milliards d'utilisateurs dans le monde entier. Nous suivons de près le développement des algorithmes cryptographiques post-quantiques, planifions activement l'avenir et surveillons de près les tendances standard en matière de recherche et de développement. Cela garantit que nos futures conceptions de produits pourront relever les défis de sécurité de l'ère de l'informatique quantique, en fournissant aux clients un soutien de pointe pour les algorithmes résistants au quantique afin de construire un système de protection de la sécurité numérique robuste.

Anglais

Anglais Français

Français Espagnol

Espagnol Português

Português 简体中文

简体中文