La sécurité de l'information joue un rôle essentiel dans les relations sociales d'aujourd'hui. Elle protège non seulement la vie privée et les droits des individus, mais favorise également l'instauration de la confiance et de l'ordre social. Elle joue également un rôle crucial dans la répartition équitable des ressources, le maintien de la stabilité sociale et la promotion du développement économique. Elle a un impact profond sur la construction d'une société et d'un patrimoine culturel harmonieux.

L'aspect fondamental de la sécurité de l'information est de prévenir les fuites de ressources ou les modifications non autorisées en contrôlant les modalités d'accès aux ressources d'information.

Qu'est-ce que le contrôle d'accès ?

Le contrôle d'accès est une mesure de sécurité qui permet aux utilisateurs et aux systèmes de communiquer et d'interagir avec d'autres systèmes et ressources. Il permet de protéger le système et les ressources contre les accès non autorisés et d'autoriser le niveau d'accès après authentification. Les entités qui accèdent aux ressources et aux informations comprennent divers types d'entités telles que les utilisateurs, les programmes, les processus, les systèmes, les terminaux, etc.

L'accès est une forme de transmission d'informations entre le sujet et l'objet. Le sujet est une entité active qui demande l'accès à des objets ou à des données dans l'objet, comme les utilisateurs, les programmes, les processus, etc. qui peuvent accéder à l'information. L'objet est une entité passive qui contient les informations consultées, comme un ordinateur, une base de données, un fichier, un programme, etc. Le contrôle d'accès permet aux utilisateurs de contrôler, restreindre, surveiller et protéger la disponibilité, l'intégrité et la confidentialité des ressources.

Principes de sécurité de la CIA

La confidentialité est la protection des informations contre les entités non autorisées. Le mécanisme de contrôle d'accès doit spécifier qui peut accéder aux données et quelles opérations peuvent être effectuées sur les données, et ces activités doivent être contrôlées, vérifiées et surveillées.

Les informations doivent être exactes et complètes et ne peuvent être modifiées sans autorisation. Si un mécanisme de sécurité assure l'intégrité, il protège les données contre les modifications non autorisées ou émet un avertissement en cas de modifications illégales. Par exemple, des mécanismes tels que les algorithmes de hachage, les signatures numériques et les codes de vérification des messages peuvent assurer la protection de l'intégrité des informations.

Les informations, les systèmes et les ressources doivent être en mesure d'assurer l'utilisation des utilisateurs dans le temps afin de ne pas affecter l'avancement des travaux. En général, des mécanismes de tolérance aux pannes et de récupération sont adoptés.

Identité et authentification

Dans le monde de l'information, l'identité est un identifiant qui distingue une entité d'autres entités. L'identité est unique dans une certaine mesure. L'identité peut identifier un utilisateur, une machine, un objet, certaines entités virtuelles, etc.

L'authentification de l'identité, également appelée "vérification de l'identité" ou "authentification de l'identité", désigne le processus de confirmation de l'identité d'une entité dans un ordinateur ou un réseau, ou le processus de confirmation de l'identité de l'entité à l'autre bout de la communication, afin de confirmer si l'entité a des autorisations d'accès et d'utilisation pour une certaine ressource, de sorte que les politiques d'accès puissent être exécutées de manière fiable et efficace.

L'authentification de l'identité de l'utilisateur exige que l'utilisateur prouve au système qu'il est bien la personne qu'il prétend être.

L'authentification de l'identité des machines, des objets et des entités virtuelles, également connue sous le nom d'authentification d'entité, consiste principalement à prouver à l'autre extrémité de la communication qu'il s'agit du dispositif revendiqué, c'est-à-dire de l'authentification de la source de données.

Le rôle de l'authentification de l'identité :

- Empêcher les attaquants de se faire passer pour des utilisateurs légitimes afin d'accéder aux ressources

- Assurer la sécurité des systèmes et des données

- Garantir les intérêts légitimes des visiteurs autorisés

La relation entre le contrôle d'accès et l'authentification de l'identité

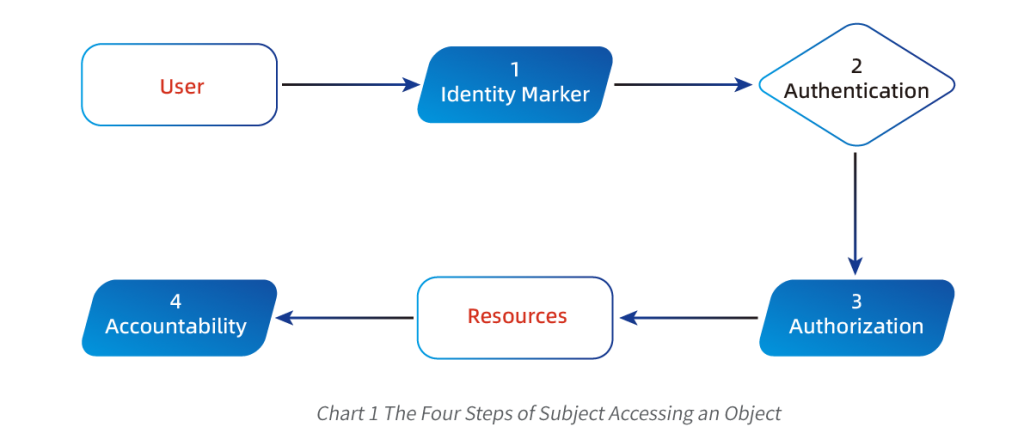

Les utilisateurs doivent prouver qu'ils sont la personne qu'ils prétendent être, qu'ils possèdent des informations d'identification et qu'ils ont reçu des autorisations spécifiques pour effectuer une opération particulière afin d'accéder à un type de ressource spécifique. Une fois ces étapes franchies, l'utilisateur peut accéder aux ressources et les utiliser, mais ses activités doivent toujours être suivies et son comportement vérifié.

L'identification est une méthode permettant de s'assurer qu'un sujet est bien l'entité qu'il prétend être. Certaines preuves peuvent confirmer l'identification, comme un nom d'utilisateur ou un compte. Pour une authentification correcte de l'identité, les utilisateurs doivent fournir d'autres informations d'identification telles que des mots de passe, des codes PIN, des caractéristiques biométriques ou des jetons. En cas de concordance, l'authentification de l'identité est réussie.

Ensuite, le système doit déterminer si cette entité dispose des autorisations appropriées pour effectuer l'opération qu'elle est sur le point de réaliser. Si le sujet peut accéder à la ressource, il est autorisé.

Le comportement d'un sujet au sein d'un système ou d'un domaine doit être responsable, ce qui signifie que le sujet peut être identifié de manière unique et que ses actions sont enregistrées.

Les quatre étapes d'identification, d'authentification, d'autorisation et de responsabilité doivent toutes être franchies avant que le sujet puisse accéder à l'objet.

Les utilisateurs peuvent authentifier leur identité de trois manières : ce qu'ils savent, ce qu'ils possèdent et les caractéristiques qu'ils apportent. En d'autres termes, l'authentification est basée sur la connaissance, l'authentification est basée sur la propriété et l'authentification est basée sur les caractéristiques (caractéristiques biologiques, caractéristiques comportementales).

L'autorisation : L'authentification et l'autorisation sont deux étapes essentielles qui permettent de vérifier l'accès d'un utilisateur à une ressource. La première étape, l'authentification de l'identité, exige que l'utilisateur prouve son identité au système. La seconde étape consiste pour le système à confirmer que l'utilisateur est autorisé à accéder à la ressource et à déterminer les actions qu'il est autorisé à y effectuer.

Il y a trente ans, avec le développement rapide de l'internet, la sécurité de l'information a été confrontée à des défis sans précédent. C'est à ce moment critique que Watchdata a vu le jour et a commencé à essayer de réaliser une authentification efficace avec un système à clé publique. Du "Great Wall Card Network Authorization System" développé pour la Banque de Chine en 1995 au TGoMOS® Système d'exploitation de sécurité multiapplication ouvert lancé en 2021 ; de la clé USB PKI de première génération à une série de produits de clé de sécurité matérielle FIDO ; basée sur la technologie d'application d'algorithme de mot de passe, la technologie de protection de la sécurité numérique et la technologie de système d'exploitation de puce sécurisée, Watchdata fournit une série de produits et de services logiciels et matériels pour l'authentification de l'identité de l'utilisateur au niveau mondial.

Les utilisateurs peuvent rapidement et en toute sécurité procéder à l'authentification de la connexion en utilisant des produits de clé de mot de passe intelligente basés sur la PKI et en se connectant à des appareils terminaux tels que des ordinateurs et des téléphones mobiles par le biais d'interfaces USB ou Bluetooth. À l'heure actuelle, les produits de la série FIDO et les produits de clé de mot de passe intelligente basés sur la PKI de Watchdata ont obtenu le certificat de deuxième niveau du module de mot de passe délivré par le National Commercial Password Testing Center et la certification FIPS 104-3 de niveau 2 délivrée par le NIST aux États-Unis. Ces produits peuvent prévenir efficacement les attaques de sécurité et garantir la sécurité de l'authentification de l'identité de l'utilisateur.

Anglais

Anglais Français

Français Espagnol

Espagnol Português

Português 简体中文

简体中文