En mars 2025, le National Institute of Standards and Technology (NIST) des États-Unis a publié le premier projet public de son livre blanc intitulé Considerations for Achieving Crypto Agility : Stratégies et pratiques (CSWP 39 IPD). Cette publication influente aborde l'un des principaux défis auxquels seront confrontées les futures infrastructures de cybersécurité : les algorithmes cryptographiques deviendront inévitablement obsolètes. Par conséquent, assurer une "migration en douceur" et la "résilience du système" est devenu un besoin pressant pour les systèmes d'information modernes.

En termes simples, l'agilité cryptographique fait référence à la capacité de remplacer rapidement et de manière fiable les algorithmes cryptographiques. Cette capacité garantit que les systèmes peuvent réagir rapidement et maintenir leur protection lorsqu'ils sont confrontés à des méthodes d'attaque émergentes, telles que celles permises par l'informatique quantique.

Par exemple :

- Dès 2005, on a constaté que SHA-1 présentait des faiblesses sur le plan de la sécurité, mais de nombreux systèmes ne l'ont pas encore complètement éliminé.

- 3DES n'a été officiellement abandonné qu'en 2024, bien que son successeur AES ait été publié dès 2001.

Ces cas mettent en évidence le coût élevé de la migration cryptographique. En l'absence d'agilité, l'utilisation prolongée d'algorithmes obsolètes peut présenter des risques systémiques.

Le concept d'agilité cryptographique n'est pas nouveau. Dès 2016, le NIST a défini trois capacités essentielles qu'un système cryptographiquement agile doit posséder :

- La capacité d'un dispositif à sélectionner son algorithme de sécurité en temps réel sur la base de ses fonctions de sécurité composites ;

- La capacité d'ajouter de nouvelles fonctions cryptographiques ou de nouveaux algorithmes au matériel ou aux logiciels existants afin de renforcer la sécurité ;

- La capacité à retirer de manière gracieuse les systèmes cryptographiques qui sont devenus faibles ou obsolètes.

Dans le livre blanc 2025 du CSWP 39, l'agilité cryptographique est affinée et considérée sous l'angle de la stratégie nationale de cybersécurité. La définition actualisée met l'accent sur le déploiement de systèmes pratiques et met l'accent sur l'agilité cryptographique :

L'agilité cryptographique est la capacité de remplacer ou d'ajuster rapidement les algorithmes cryptographiques sans perturber les opérations du système, ce qui permet de s'adapter aux nouvelles exigences de sécurité et aux nouveaux environnements informatiques et d'améliorer la résilience globale du système.

Le livre blanc résume les difficultés rencontrées lors de plusieurs transitions historiques d'algorithmes cryptographiques, notamment :

- Longue période de transition : Par exemple, il a fallu 23 ans pour passer de 3DES à AES, ce qui montre qu'en l'absence de mécanismes d'agilité, les mises à niveau peuvent être extrêmement difficiles ;

- Problèmes de rétrocompatibilité et d'interopérabilité : Les algorithmes faibles doivent souvent être maintenus pour des raisons de compatibilité, ce qui retarde considérablement leur suppression ;

- Besoins constants de transition : Avec l'augmentation de la puissance de calcul, les paramètres des algorithmes (par exemple, la longueur des clés RSA) doivent être continuellement améliorés et les systèmes doivent finalement migrer vers des algorithmes post-quantiques, ce qui nécessite des capacités d'évolution à long terme ;

- Défis en matière de ressources et de performances : Les nouveaux algorithmes, en particulier les algorithmes post-quantiques, ont tendance à être plus gourmands en ressources, avec des tailles de clés et de signatures beaucoup plus importantes et des coûts de calcul plus élevés.

Ces défis montrent que l'agilité de la cryptographie ne consiste pas simplement à remplacer des algorithmes ; elle doit être planifiée à l'avance au niveau de l'architecture.

1. Conception du protocole : Soutenir les mécanismes de négociation et de transition

Le livre blanc souligne que la souplesse au niveau du protocole nécessite la prise en charge des identificateurs d'algorithmes et des mécanismes de négociation flexibles afin d'éviter les problèmes de compatibilité causés par des algorithmes codés en dur. Il souligne également la nécessité de protéger l'intégrité du processus de négociation afin d'éviter les attaques par déclassement.

En outre, le NIST note que certains organismes de normalisation (SDO) étudient les algorithmes hybrides comme solution transitoire pour passer à la cryptographie post-quantique. Cette approche combine des algorithmes à clé publique traditionnels avec des algorithmes post-quantiques pour assurer la redondance pendant la période de transition. Les algorithmes hybrides peuvent être mis en œuvre via des structures à certificat unique ou à double certificat et laissent une marge de manœuvre pour une future migration complète vers la PQC.

2. Architecture logicielle : Conception de l'interface API modulaire

Les applications ne doivent pas appeler directement des algorithmes cryptographiques spécifiques. Elles devraient plutôt accéder aux services cryptographiques par l'intermédiaire d'API normalisées fournies par des bibliothèques cryptographiques. Ainsi, la mise à jour d'un algorithme ou d'une politique ne nécessite que la modification de la bibliothèque ou de la configuration, sans affecter la logique de l'application.

Le livre blanc recommande des architectures modulaires qui séparent les opérations cryptographiques de la logique applicative, ce qui permet le chargement d'algorithmes à la demande et la configuration dynamique des politiques.

3. Support matériel : Redondance et évolutivité intégrées

Les dispositifs matériels tels que les MPT, les cartes SIM et les HSM doivent être conçus en tenant compte de la possibilité de mettre à jour les algorithmes. Cela inclut la prise en charge de plusieurs algorithmes codés en dur, des microprogrammes évolutifs et des modules remplaçables.

Pour les composants essentiels à la sécurité qui contiennent une logique de validation immuable au moment de la fabrication (par exemple, le code utilisé pour la vérification du démarrage sécurisé), il est essentiel de choisir des algorithmes cryptographiques suffisamment puissants pour rester sûrs tout au long du cycle de vie de l'appareil, afin d'éviter de futurs échecs de confiance.

4. Stratégie de gouvernance : Construire un cadre organisationnel d'agilité cryptographique

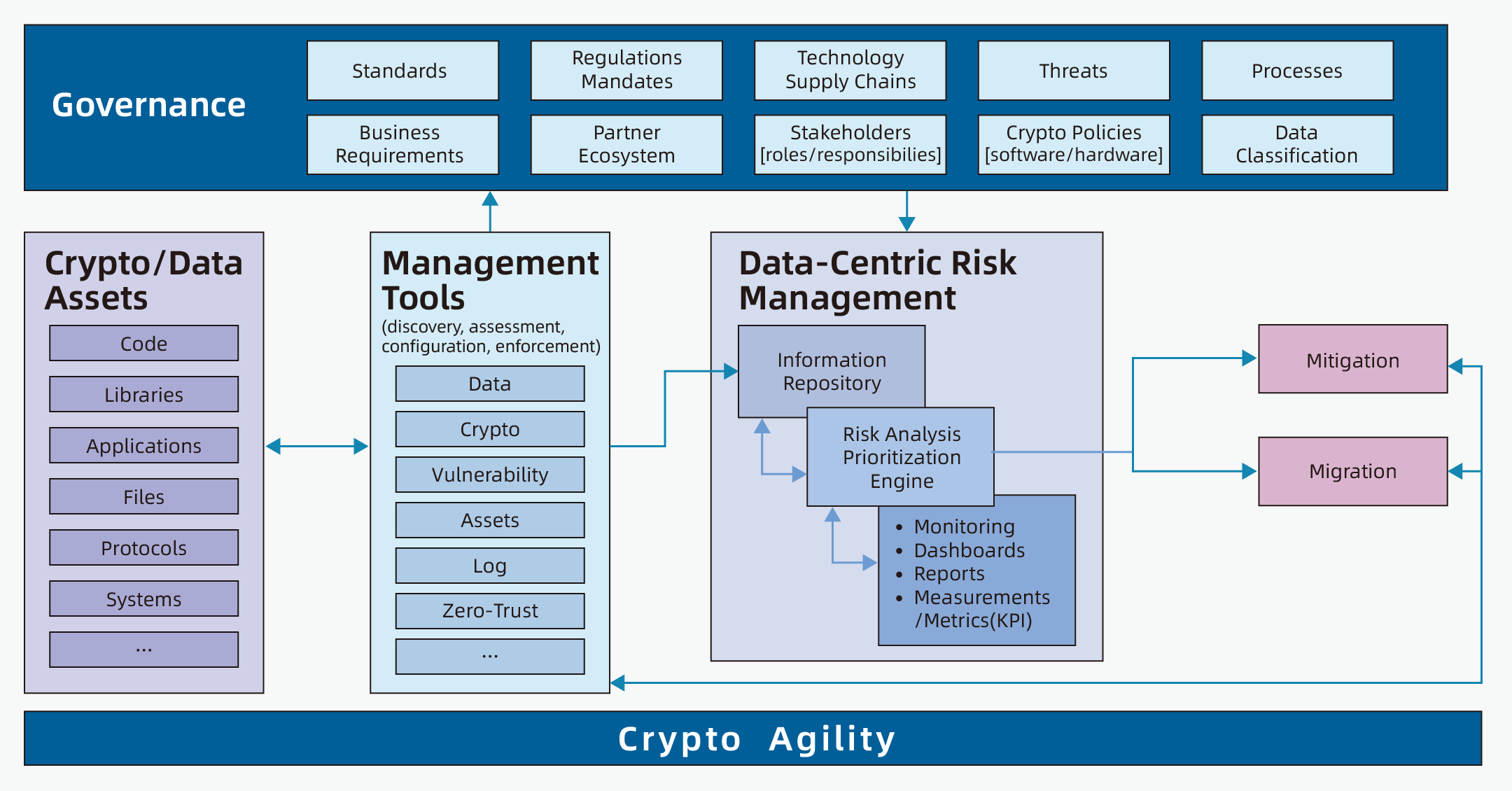

Pour gérer systématiquement les risques associés aux changements cryptographiques, le NIST propose un plan stratégique d'agilité cryptographique, qui aide les organisations à améliorer l'agilité cryptographique aux niveaux de la gouvernance, de l'identification, de la gestion et de l'exécution. Ce plan comporte cinq étapes clés :

- Intégrer dans la gouvernance : Intégrer l'agilité cryptographique dans le cadre global de gouvernance de la cybersécurité de l'organisation ;

- Dresser un inventaire des actifs : Identifier et cartographier tous les actifs de données et les composants du système utilisant la cryptographie, y compris les logiciels, le matériel et les protocoles ;

- Améliorer le soutien aux outils : Utiliser des outils de gestion dotés de capacités de détection des algorithmes et des vulnérabilités, permettant la découverte, l'évaluation et la surveillance automatiques des composants cryptographiques ;

- Établir des priorités en matière de migration : Identifier les systèmes les plus à risque et hiérarchiser les actions en fonction de l'importance de l'activité et des vulnérabilités potentielles ; définir des indicateurs de performance (KPI) pour suivre les progrès accomplis ;

- Exécuter et atténuer les risques : Mettre à jour les algorithmes dans les systèmes qui peuvent migrer. Pour les systèmes manquant d'agilité, appliquer des contrôles compensatoires (par exemple, une architecture de confiance zéro) pour gérer les risques.

Le livre blanc souligne également que ces actions de gouvernance doivent être intégrées dans les processus de gestion informatique et les cadres de sécurité existants - plutôt que gérées séparément - afin de garantir une agilité cryptographique durable.

Parallèlement, le NIST introduit le Crypto Agility Maturity Model (CAMM), qui classe les capacités des systèmes en cinq niveaux (0-4), fournissant aux organisations une référence pour l'auto-évaluation et l'amélioration.

L'évolution des algorithmes cryptographiques est inévitable. La vraie question est de savoir si vous avez la capacité de suivre : Des protocoles au matériel, des logiciels à la politique organisationnelle, l'agilité cryptographique devient une capacité fondamentale de l'infrastructure numérique moderne. Ce livre blanc du NIST offre à l'industrie une feuille de route claire et des conseils pratiques. Alors que nous approchons d'une fenêtre critique où les normes cryptographiques post-quantiques sont sur le point d'être largement adoptées, la mise en place d'une agilité cryptographique n'est pas seulement une préparation pour l'avenir, c'est une protection pour le présent.

En tant que fournisseur de premier plan de technologies et de produits de sécurité intelligents, Watchdata est profondément engagée dans l'innovation en matière de cryptographie, de puces sécurisées et d'authentification de l'identité. Nous suivons de près les efforts de normalisation cryptographique mondiale, notamment ceux du NIST, de l'ISO et de l'IETF, et nous encourageons activement la mise en œuvre d'architectures crypto-agiles dans les secteurs de la finance, des télécommunications, de l'administration et autres. Suivez-nous pour en savoir plus sur les technologies de pointe et les solutions pratiques.

Anglais

Anglais Français

Français Espagnol

Espagnol Português

Português 简体中文

简体中文