Alors que l'informatique quantique progresse rapidement, les systèmes cryptographiques traditionnels à clé publique sont confrontés à des menaces sans précédent. Les algorithmes classiques tels que RSA et ECC ne seront plus sûrs face aux ordinateurs quantiques, ce qui remodèlera le paysage mondial de la sécurité de l'information.

La cryptographie post-quantique (PQC) est apparue en réponse et progresse régulièrement vers la normalisation et le déploiement pratique. Toutefois, avant de passer complètement à la PQC, il reste un défi majeur à relever : comment réaliser une migration sûre et sans heurts. C'est là que les modèles hybrides entrent en jeu : ils offrent une protection multicouche en combinant des algorithmes classiques et post-quantiques, et deviennent une stratégie largement explorée pendant cette phase de transition.

Un modèle hybride est un mécanisme de sécurité transitoire qui introduit des algorithmes post-quantiques à côté des algorithmes classiques, sans modifier radicalement les structures de communication existantes. Il permet d'améliorer progressivement la résistance quantique.

Les mécanismes hybrides typiques se répartissent en deux catégories principales, correspondant aux fonctions essentielles de la cryptographie à clé publique :

Échange de clés hybride : Exécution simultanée de protocoles d'échange de clés classiques (par exemple, ECDH) et de mécanismes d'encapsulation de clés post-quantiques (par exemple, Kyber) ;

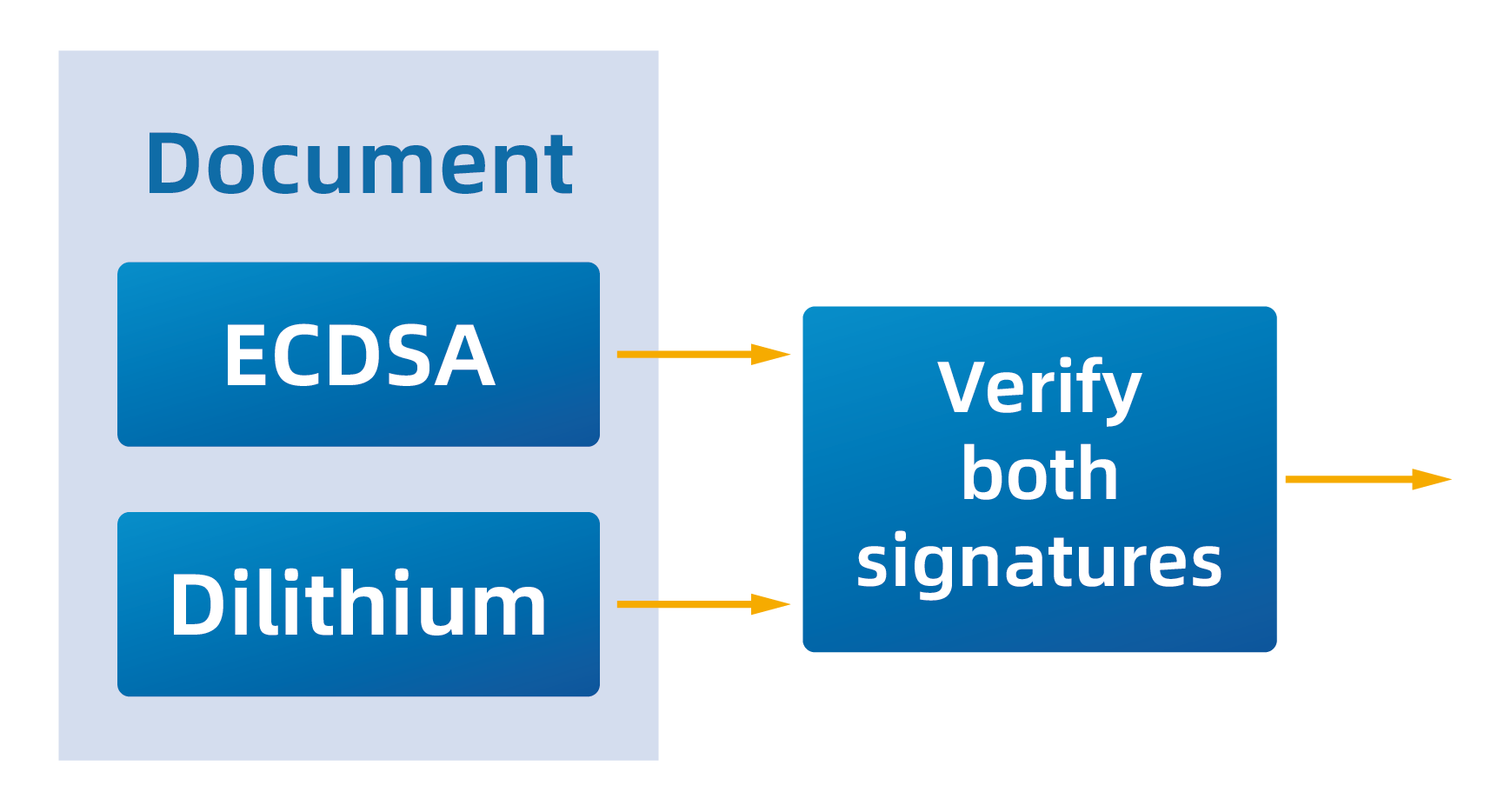

Signatures hybrides : Application d'algorithmes de signature classiques (par exemple, ECDSA) et d'algorithmes de signature PQC (par exemple, Dilithium) pour signer le même message.

Ces mécanismes sont applicables à TLS, aux VPN, à l'authentification, à la signature de code, à la blockchain, à la sécurité de l'IoT et à d'autres domaines. Dans la période actuelle de transition de la normalisation, ils offrent une utilité pratique précieuse. Les sections suivantes détaillent leur conception et leur application.

1. Combinaison typique : Kyber + ECDH

Kyber, basé sur la cryptographie en treillis, a été sélectionné comme l'une des premières normes PQC par le NIST en raison de sa forte résistance quantique. ECDH, en revanche, est une méthode classique d'échange de clés bien établie, largement utilisée dans des protocoles tels que TLS et VPN.

Une approche hybride typique combine les deux algorithmes comme suit :

Avantages de cette approche :

- Même si des attaques quantiques compromettent l'ECDH, Kyber peut encore assurer la sécurité ;

- Si Kyber est attaqué avant que les ordinateurs quantiques ne soient disponibles, l'ECDH reste une solution de repli ;

- Dans les scénarios où les normes ne sont pas matures ou les contraintes matérielles, les schémas hybrides offrent une solution transitoire pratique.

2. Soutien à la normalisation

L'IETF a proposé un projet (draft-ietf-tls-hybrid-design-12) prenant en charge l'échange de clés hybride pour TLS 1.3, permettant l'utilisation simultanée de deux algorithmes d'échange de clés pendant la phase de poignée de main.

3. Analyse de l'impact du protocole

L'utilisation combinée de Kyber et d'ECDH n'apporte que des changements minimes au flux global de la poignée de main, mais des ajustements sont nécessaires dans les détails du protocole :

- Cette approche ne prend en charge que l'accord de clé éphémère et ne peut pas remplacer les mécanismes d'échange de clés authentifiés ;

- Taille plus importante des données de la poignée de main, ce qui peut affecter les performances sur les liaisons à faible largeur de bande ou nécessiter des modifications de la fragmentation de la couche de transport ;

- La logique de dérivation des clés doit être clairement définie pour combiner de manière sûre et cohérente les résultats des deux algorithmes ;

- Complexité accrue de la mise en œuvre, en particulier pour les appareils limités ou les piles de protocoles légères.

1. Combinaison typique : Dilithium + ECDSA

Dans les signatures numériques hybrides, l'approche typique consiste à générer deux signatures pour le même message :

Le destinataire doit vérifier les deux signatures pour que le message soit accepté.

2. Soutien à la normalisation

Il n'existe pas encore de projet formel de l'IETF pour les signatures hybrides, bien que certains groupes de travail aient discuté des certificats hybrides et des formats de signature multi-algorithmes. Certaines communautés de logiciels libres ont déjà mis en œuvre et testé des structures de signature hybrides.

3. Analyse de l'impact du protocole

Les signatures hybrides posent plusieurs problèmes majeurs au niveau du protocole :

- Augmentation de la taille de la signature, ce qui affecte l'efficacité de la transmission, en particulier dans les applications à faible largeur de bande ou sensibles à la taille ;

- Formats de certificats étendus, nécessitant la prise en charge de doubles signatures ou de chaînes de certificats composites (par exemple, X.509, TLS) ;

- une logique de vérification plus complexe, les systèmes devant prendre en charge l'analyse et la validation de plusieurs types d'algorithmes ;

- Risques liés à la compatibilité et à l'interopérabilité, en raison de la diversité des implémentations des structures de signature ou du traitement des certificats.

Avantages :

- Sécurité redondante : Résilience accrue en cas de compromission de l'un des algorithmes ;

- Favorable à la migration : Permet d'évoluer progressivement vers une infrastructure à sécurité quantique ;

- Déploiement flexible : Permet l'utilisation sélective de techniques hybrides en fonction des exigences de sécurité.

Défis :

- Complexité du protocole : le flux de la poignée de main, la structure de la signature et les certificats doivent tous être étendus ;

- Des exigences accrues en matière de ressources, en particulier dans les environnements intégrés ou mobiles ;

- Absence de mise en œuvre normalisée : Les approches de déploiement varient d'un secteur à l'autre ;

- Viabilité limitée à long terme : Au fur et à mesure que la CQP arrive à maturité, les modèles hybrides peuvent être progressivement abandonnés au profit de l'adoption complète de la CQP.

Le modèle hybride sert de pont vital entre les cryptosystèmes classiques d'aujourd'hui et l'infrastructure à sécurité quantique de demain. Pour des secteurs tels que les cartes à puce, les puces sécurisées, l'identité numérique, l'IdO industriel et l'Internet des véhicules, l'adoption précoce de schémas hybrides permet non seulement de faire face aux menaces quantiques émergentes, mais aussi de s'aligner sur les exigences de conformité en constante évolution.

Au fur et à mesure que les algorithmes PQC et les écosystèmes matériels/logiciels mûrissent, les systèmes migreront progressivement vers des architectures natives à sécurité quantique. En attendant, les solutions hybrides restent l'approche transitoire la plus pratique et la plus réalisable.

Watchdata se consacre depuis longtemps aux technologies de sécurité de l'information, en investissant activement dans la recherche sur la cryptographie post-quantique et son application dans le monde réel. Nous nous engageons à fournir des solutions cryptographiques sécurisées et prêtes pour l'avenir à des secteurs tels que la finance, le gouvernement et l'IoT.

Anglais

Anglais Français

Français Espagnol

Espagnol Português

Português 简体中文

简体中文