Le 11 mars 2025, le National Institute of Standards and Technology (NIST) a publié le Status Report on the Fourth Round of the NIST Post-Quantum Cryptography Standardization Process (NIST IR 8545). Ce rapport annonce la sélection de l'algorithme HQC comme nouvelle norme de cryptographie post-quantique. L'algorithme HQC est un mécanisme d'encapsulation de clés asymétriques (KEM) basé sur la théorie du codage. Le 13 août 2024, le NIST avait déjà publié la norme FIPS 203 pour les KEM post-quantiques basés sur la théorie du treillis. Contrairement à la norme FIPS 203, l'algorithme HQC n'est pas basé sur la théorie des treillis, mais sur un problème difficile différent. En tant que KEM, l'algorithme HQC sert à la fois de complément et d'alternative à la norme FIPS 203, en traitant efficacement les vulnérabilités potentielles de la norme FIPS 203.

La théorie du codage est un domaine consacré à la recherche de méthodes de transmission et de stockage efficaces de l'information numérique. Son principal objectif est de concevoir des codes efficaces, fiables et corrigeant les erreurs afin de garantir une récupération précise des données d'origine pendant la transmission ou le stockage. Les systèmes à clé publique basés sur la théorie du codage remontent aux années 1970 avec le chiffrement de McEliece proposé par Robert McEliece. La confiance dans le chiffrement de McEliece découle d'un fait simple mais puissant : aucun algorithme d'attaque efficace n'a été en mesure de le casser depuis plus de 50 ans. Cet historique renforce encore l'importance de la cryptographie basée sur des codes dans l'ère post-quantique.

HQC signifie Hamming Quasi-Cyclic, ce qui indique l'utilisation de codes basés sur la distance de Hamming - plus précisément, une combinaison de codes Reed-Solomon tronqués et de codes Reed-Muller répétés. Bien que les problèmes difficiles sous-jacents diffèrent de ceux utilisés dans la norme FIPS 203, l'approche algorithmique présente des similitudes.

- Utilisation du bruit: Les deux algorithmes utilisent du bruit. Au cours de l'étape de cryptage, un bruit aléatoire est généré et mélangé au codage du message à l'aide de la clé publique pour produire le texte chiffré. Au cours de l'étape de décryptage, la clé privée et l'algorithme de décodage restaurent le message.

- Transformation de l'OF: Les deux algorithmes utilisent la transformation Fujisaki-Okamoto (FO) pour convertir un mécanisme de cryptage à clé publique (PKE) IND-CPA en un mécanisme d'encapsulation de clés (KEM) IND-CCA2.

Selon le rapport du NIST, l'algorithme HQC offre les avantages suivants :

- Rfiable Sécurité: HQC est considéré comme plus fiable en raison de son taux d'échec de décryptage (DFR) plus faible. Le NIST accorde une plus grande confiance à la sécurité de HQC qu'à celle de BIKE, qui nécessite des modifications pour atteindre des niveaux de DFR similaires.

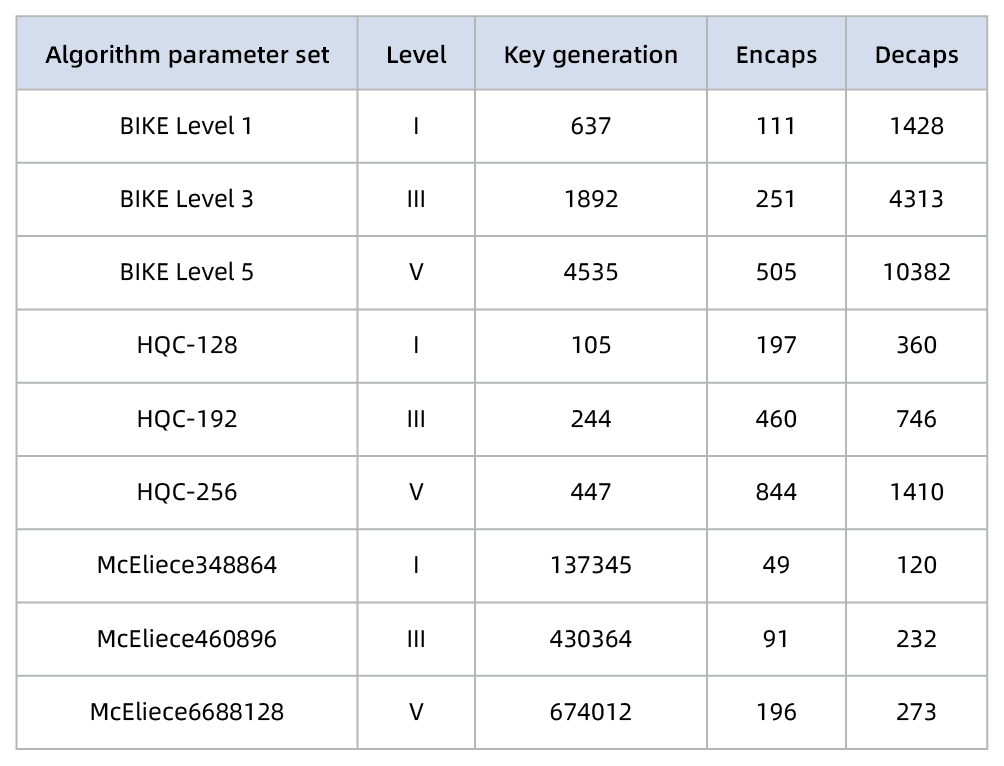

- Performance supérieure: HQC surpasse les chiffrements BIKE et McEliece de manière significative en termes de vitesse de génération de clés et de décryptage. BIKE est 6 à 10 fois plus lent que HQC dans la génération de clés, 5 à 7 fois plus lent que HQC dans la décapsulation. La génération de clés de McEliece est une aberration, car elle est trois fois plus coûteuse que celle de HQC.

- Clés de décryptage compactes: Cette fonction est particulièrement utile dans les environnements où les ressources sont limitées, comme les appareils IoT.

Tableau 1 Performances de BIKE/HQC/McEliece en milliers de cycles sur x86_64

Cependant, l'algorithme HQC présente également certains inconvénients :

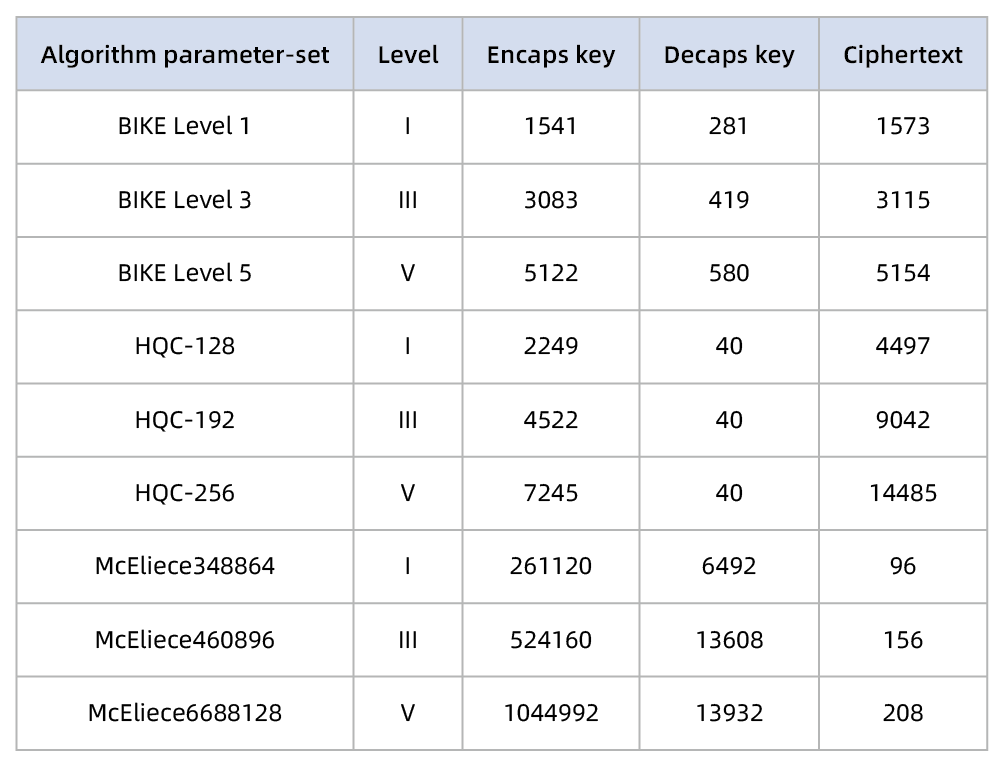

- Taille importante de la clé et du texte chiffré: Par rapport à BIKE, les clés d'encapsulation de HQC sont plus grandes, ce qui peut augmenter les frais généraux de communication. Les clés d'encapsulation de HQC sont environ 41-47 % plus grandes que celles de BIKE. Les textes chiffrés de HQC sont environ trois fois plus grands que ceux de BIKE.

- Sensibilité du réseau: En général, lorsque les conditions du réseau (par exemple, les taux de transmission et la perte de paquets) sont ignorées ou suffisamment bonnes, HQC permet d'obtenir des poignées de main plus rapides. En revanche, lorsque les conditions du réseau sont suffisamment mauvaises, BIKE est plus performant que HQC.

Tableau 2 Clé BIKE/HQC/McEliece et taille du texte chiffré en octets

En tant que mécanisme d'encapsulation de clés, le HQC est adapté à l'établissement de secrets partagés sur des canaux non sécurisés, avec des applications dans le cryptage des courriels, les protocoles de réseau, les dispositifs IoT et les systèmes de paiement en ligne. Ses caractéristiques de sécurité robustes en font un candidat prometteur pour les futures normes cryptographiques dans divers secteurs.

En tant qu'expert chevronné en matière de sécurité des données et fort de 30 ans d'expérience dans le secteur, Watchdata se concentre sur les technologies de base, notamment les algorithmes cryptographiques, la protection de la sécurité numérique et les systèmes d'exploitation sécurisés des puces. Nous surveillons en permanence les mises à jour de la norme NIST et nous nous concentrons particulièrement sur les progrès de pointe des algorithmes post-quantiques, en nous positionnant activement pour l'évolution technologique. Nous nous engageons à fournir à nos clients des solutions de sécurité numérique complètes et puissantes, en utilisant la technologie pour favoriser le développement constant de l'industrie.

Anglais

Anglais Français

Français Espagnol

Espagnol Português

Português 简体中文

简体中文