A segurança da informação desempenha um papel fundamental nas relações sociais actuais. Não só salvaguarda a privacidade e os direitos individuais, como também promove o estabelecimento da confiança e da ordem social. Desempenha também um papel crucial na obtenção de uma distribuição justa dos recursos, na manutenção da estabilidade social e na promoção do desenvolvimento económico. Tem um impacto profundo na construção de uma sociedade e de um património cultural harmoniosos.

O aspeto fundamental da segurança da informação é evitar a fuga de recursos ou a sua modificação não autorizada, controlando a forma como os recursos de informação são acedidos.

O que é o controlo de acesso?

O controlo de acesso é uma medida de segurança que controla a comunicação e a interação de utilizadores e sistemas com outros sistemas e recursos. Pode proteger o sistema e os recursos contra o acesso não autorizado e autorizar o nível de acesso após a autenticação ter sido aprovada. As entidades que acedem a recursos e informações incluem vários tipos de entidades, como utilizadores, programas, processos, sistemas, terminais, etc.

O acesso é uma forma de transmissão de informação entre o sujeito e o objeto. O chamado sujeito é uma entidade ativa que solicita o acesso a objectos ou dados no objeto, como utilizadores, programas, processos, etc., que podem aceder à informação. O chamado objeto é uma entidade passiva que contém a informação acedida, como um computador, uma base de dados, um ficheiro, um programa, etc. O controlo de acesso permite aos utilizadores controlar, restringir, monitorizar e proteger a disponibilidade, integridade e confidencialidade dos recursos.

Princípios de segurança da CIA

A confidencialidade é a proteção da informação contra entidades não autorizadas. O mecanismo de controlo de acesso tem de especificar quem pode aceder aos dados e que operações podem ser realizadas nos dados, e estas actividades têm de ser controladas, auditadas e monitorizadas.

A informação deve ser exacta e completa e não pode ser modificada sem autorização. Se um mecanismo de segurança proporcionar integridade, protegerá os dados contra modificações não autorizadas ou emitirá um aviso caso ocorram modificações ilegais. Por exemplo, mecanismos como algoritmos de hash, assinaturas digitais e códigos de verificação de mensagens podem garantir a proteção da integridade da informação.

A informação, os sistemas e os recursos devem poder assegurar a utilização dos utilizadores ao longo do tempo, de modo a não afetar o progresso do trabalho. Em geral, são adoptados mecanismos de tolerância a falhas e de recuperação.

Identidade e autenticação

No mundo da informação, a identidade é um identificador que distingue uma entidade de outras entidades. A identidade tem um carácter único dentro de um determinado intervalo. A identidade pode identificar um utilizador, uma máquina, um objeto, algumas entidades virtuais, etc.

A autenticação de identidade, também conhecida por "verificação de identidade" ou "autenticação de identidade", refere-se ao processo de confirmação da identidade de uma entidade num computador ou numa rede ou ao processo de confirmação de quem é a entidade do outro lado da comunicação, para confirmar se a entidade tem permissões de acesso e de utilização para um determinado recurso, de modo a que as políticas de acesso possam ser executadas de forma fiável e eficaz.

A autenticação da identidade do utilizador exige que este prove ao sistema que é a pessoa que diz ser.

A autenticação da identidade de máquinas, objectos e entidades virtuais, também conhecida como autenticação de entidades, refere-se principalmente a provar à outra extremidade da comunicação que se trata do dispositivo reivindicado, autenticação da fonte de dados.

O papel da autenticação da identidade:

- Impedir que os atacantes se façam passar por utilizadores legítimos para obter acesso a recursos

- Garantir a segurança do sistema e dos dados

- Garantir os interesses legítimos dos visitantes autorizados

A relação entre o controlo do acesso e a autenticação da identidade

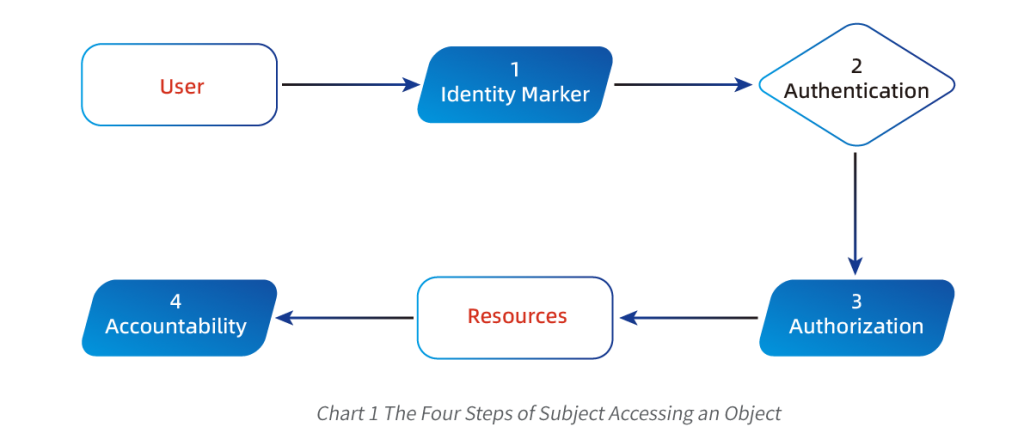

Os utilizadores têm de provar que são a pessoa que afirmam ser, que possuem credenciais e que lhes foram concedidas permissões específicas para concluir uma determinada operação, a fim de acederem a um tipo específico de recurso. Quando estes passos são bem sucedidos, o utilizador pode aceder e utilizar recursos, mas as suas actividades continuam a ter de ser controladas e o seu comportamento auditado.

A identificação é um método para garantir que um sujeito é a entidade que afirma ser. Algumas provas podem confirmar a identificação, como um nome de utilizador ou uma conta. Para uma autenticação de identidade adequada, os utilizadores têm de fornecer credenciais adicionais, como palavras-passe, PINs, caraterísticas biométricas ou tokens. Se corresponderem, então o sujeito passou na autenticação de identidade.

Em seguida, o sistema precisa de determinar se esta entidade tem as permissões adequadas para concluir a operação que está prestes a efetuar. Se o sujeito pode aceder ao recurso, então o sujeito está autorizado.

O comportamento de um sujeito dentro de um sistema ou domínio deve ser responsável, o que significa que o sujeito pode ser identificado de forma única e as suas acções registadas.

As quatro etapas de identificação, autenticação, autorização e responsabilização devem ocorrer antes de o sujeito poder aceder ao objeto.

Existem três formas de os utilizadores autenticarem a sua identidade: o que sabem, o que têm e as caraterísticas que possuem. Ou seja, a autenticação baseia-se no conhecimento, a autenticação baseia-se na posse e a autenticação baseia-se nas caraterísticas (caraterísticas biológicas, caraterísticas comportamentais).

Autorização: A autenticação e a autorização são duas etapas essenciais que verificam o acesso de um utilizador a um recurso. O primeiro passo, a autenticação da identidade, requer que o utilizador prove a sua identidade ao sistema. O segundo passo implica que o sistema confirme se o utilizador está autorizado a aceder ao recurso e determine as acções que pode realizar no mesmo.

Há trinta anos, com o rápido desenvolvimento da Internet, a segurança da informação deparou-se com desafios sem precedentes. Nesse momento crítico, a Watchdata surgiu e começou a tentar obter uma autenticação eficaz com o sistema de chave pública. Desde o "Great Wall Card Network Authorization System" desenvolvido para o Banco da China em 1995 até o TGoMOS® Sistema operativo de segurança multi-aplicação aberta lançado em 2021; desde a chave de primeira geração PKI USB até uma série de produtos de chave de segurança de hardware FIDO; com base na tecnologia de aplicação de algoritmos de palavra-passe, na tecnologia de proteção da segurança digital e na tecnologia de sistema operativo de chip seguro, a Watchdata fornece uma série de produtos e serviços de software e hardware para a autenticação global da identidade do utilizador.

Os utilizadores podem concluir a autenticação de início de sessão de forma rápida e segura utilizando produtos de chave de palavra-passe inteligente com base em PKI e ligando-se a dispositivos terminais, como computadores e telemóveis, através de interfaces USB ou Bluetooth. Atualmente, os produtos da série FIDO e os produtos de chave de palavra-passe inteligente baseados em PKI da Watchdata obtiveram o certificado de segundo nível do módulo de palavra-passe emitido pelo National Commercial Password Testing Center e a certificação FIPS 104-3 Nível 2 emitida pelo NIST nos Estados Unidos. Estes produtos podem prevenir eficazmente ataques de segurança e garantir a segurança da autenticação da identidade do utilizador.

Inglês

Inglês Francês

Francês Espanhol

Espanhol Português

Português 简体中文

简体中文