La seguridad de la información desempeña un papel fundamental en las relaciones sociales actuales. No sólo salvaguarda la privacidad y los derechos individuales, sino que promueve el establecimiento de la confianza y el orden sociales. También desempeña un papel crucial para lograr una distribución justa de los recursos, mantener la estabilidad social y promover el desarrollo económico. Tiene un profundo impacto en la construcción de una sociedad y un patrimonio cultural armoniosos.

El aspecto fundamental de la seguridad de la información es impedir la fuga de recursos o su modificación no autorizada controlando cómo se accede a los recursos de información.

¿Qué es el control de acceso?

El control de acceso es una medida de seguridad que controla a los usuarios y los sistemas para comunicarse e interactuar con otros sistemas y recursos. Puede proteger el sistema y los recursos de accesos no autorizados y autorizar el nivel de acceso una vez superada la autenticación. Las entidades que acceden a recursos e información incluyen varios tipos de entidades como usuarios, programas, procesos, sistemas, terminales, etc.

El acceso es una forma de transmisión de información entre el sujeto y el objeto. El llamado sujeto es una entidad activa que solicita acceso a objetos o datos del objeto, como usuarios, programas, procesos, etc. que pueden acceder a información. El llamado objeto es una entidad pasiva que contiene la información a la que se accede, como un ordenador, una base de datos, un archivo, un programa, etc. El control de acceso permite a los usuarios controlar, restringir, supervisar y proteger la disponibilidad, integridad y confidencialidad de los recursos.

Principios de seguridad de la CIA

La confidencialidad es la protección de la información frente a entidades no autorizadas. El mecanismo de control de acceso debe especificar quién puede acceder a los datos y qué operaciones pueden realizarse con ellos, y estas actividades deben ser controladas, auditadas y supervisadas.

La información debe ser exacta y completa y no puede modificarse sin autorización. Si un mecanismo de seguridad proporciona integridad, protegerá los datos de modificaciones no autorizadas o emitirá una advertencia si se producen modificaciones ilegales. Por ejemplo, mecanismos como los algoritmos hash, las firmas digitales y los códigos de verificación de mensajes pueden lograr la protección de la integridad de la información.

La información, los sistemas y los recursos deben poder garantizar el uso de los usuarios a lo largo del tiempo para no afectar al progreso del trabajo. Por lo general, se adoptan mecanismos de tolerancia a fallos y recuperación.

Identidad y autenticación

En el mundo de la información, la identidad es un identificador que distingue a una entidad de otras. La identidad tiene un carácter único dentro de un determinado rango. La identidad puede identificar a un usuario, una máquina, un objeto, algunas entidades virtuales, etc.

La autenticación de identidad, también conocida como "verificación de identidad" o "autenticación de identidad", se refiere al proceso de confirmar la identidad de una entidad en un ordenador o red o al proceso de confirmar quién es la entidad en el otro extremo de la comunicación, para confirmar si la entidad tiene permisos de acceso y uso de un determinado recurso, de modo que las políticas de acceso puedan ejecutarse de forma fiable y eficaz.

La autenticación de la identidad del usuario requiere que éste demuestre al sistema que es la persona que dice ser.

La autenticación de la identidad de máquinas, objetos y entidades virtuales, también conocida como autenticación de entidades, se refiere principalmente a demostrar al otro extremo de la comunicación que se trata del dispositivo reclamado, autenticación de la fuente de datos.

El papel de la autenticación de la identidad:

- Evitar que los atacantes se hagan pasar por usuarios legítimos para acceder a los recursos.

- Garantizar la seguridad del sistema y de los datos

- Garantizar los intereses legítimos de los visitantes autorizados

Relación entre el control de acceso y la autenticación de identidades

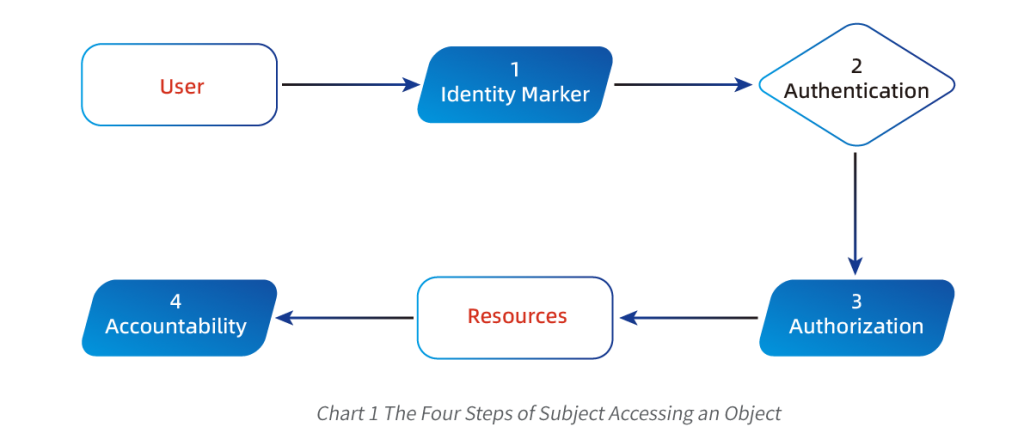

Los usuarios deben demostrar que son la persona que dicen ser, que poseen credenciales y que se les han concedido permisos específicos para completar una operación concreta con el fin de acceder a un tipo específico de recurso. Una vez superados estos pasos, el usuario puede acceder a los recursos y utilizarlos, pero sus actividades siguen necesitando un seguimiento y una auditoría de su comportamiento.

La identificación es un método para garantizar que un sujeto es la entidad que dice ser. Algunas pruebas pueden confirmar la identificación, como un nombre de usuario o una cuenta. Para una autenticación de identidad adecuada, los usuarios deben proporcionar más credenciales, como contraseñas, PIN, características biométricas o tokens. Si coinciden, el sujeto ha superado la autenticación de identidad.

A continuación, el sistema debe determinar si esta entidad dispone de los permisos adecuados para realizar la operación que va a llevar a cabo. Si el sujeto puede acceder al recurso, entonces está autorizado.

El comportamiento de un sujeto dentro de un sistema o dominio debe ser responsable, lo que significa que el sujeto puede ser identificado de forma única y sus acciones registradas.

Los cuatro pasos de identificación, autenticación, autorización y responsabilidad deben producirse antes de que el sujeto pueda acceder al objeto.

Los usuarios pueden autenticar su identidad de tres formas: por lo que saben, por lo que tienen y por los rasgos que aportan. Es decir, la autenticación se basa en el conocimiento, la autenticación se basa en la propiedad y la autenticación se basa en los rasgos (características biológicas, características de comportamiento).

Autorización: La autenticación y la autorización son dos pasos esenciales que verifican el acceso de un usuario a un recurso. El primer paso, la autenticación de la identidad, requiere que el usuario demuestre su identidad al sistema. El segundo paso consiste en que el sistema confirme si el usuario está autorizado a acceder al recurso y determine qué acciones puede realizar en él.

Hace treinta años, con el rápido desarrollo de Internet, la seguridad de la información se enfrentó a retos sin precedentes. En este momento crítico, surgió Watchdata y comenzó a intentar conseguir una autenticación eficaz con el sistema de clave pública. Desde el "Great Wall Card Network Authorization System" desarrollado para el Banco de China en 1995 hasta el TGoMOS® Sistema operativo de seguridad multiaplicación abierto lanzado en 2021; Desde la llave PKI USB de primera generación hasta una serie de productos de llave de seguridad de hardware FIDO; Basándose en la tecnología de aplicación de algoritmo de contraseña, la tecnología de protección de seguridad digital y la tecnología de sistema operativo de chip seguro, Watchdata proporciona una serie de productos y servicios de software y hardware para la autenticación de identidad de usuario global.

Los usuarios pueden completar la autenticación de inicio de sesión de forma rápida y segura utilizando productos de clave de contraseña inteligente basados en PKI y conectándose a dispositivos terminales como ordenadores y teléfonos móviles a través de interfaces USB o Bluetooth. En la actualidad, los productos de la serie FIDO y los productos de clave de contraseña inteligente basados en PKI de Watchdata han obtenido el certificado de segundo nivel de módulo de contraseña emitido por el National Commercial Password Testing Center y la certificación FIPS 104-3 de nivel 2 emitida por el NIST de Estados Unidos. Estos productos pueden prevenir eficazmente los ataques a la seguridad y garantizar la seguridad de la autenticación de la identidad de los usuarios.

Inglés

Inglés Français

Français English

English Português

Português 简体中文

简体中文