En marzo de 2025, el Instituto Nacional de Normas y Tecnología de Estados Unidos (NIST) publicó el borrador inicial de su libro blanco titulado Consideraciones para lograr la criptoagilidad: Estrategias y Prácticas (CSWP 39 IPD). Esta influyente publicación aborda uno de los principales retos a los que se enfrentan las futuras infraestructuras de ciberseguridad: los algoritmos criptográficos quedarán inevitablemente obsoletos. Por lo tanto, garantizar una "migración fluida" y la "resistencia del sistema" se ha convertido en una necesidad acuciante para los sistemas de información modernos.

En términos sencillos, la criptoagilidad se refiere a la capacidad de sustituir algoritmos criptográficos de forma rápida y fiable. Esta capacidad garantiza que los sistemas puedan responder con prontitud y mantener la protección cuando se enfrentan a métodos de ataque emergentes, como los que permite la computación cuántica.

Por ejemplo:

- Ya en 2005 se descubrió que SHA-1 presentaba fallos de seguridad, pero muchos sistemas aún no lo han eliminado por completo.

- 3DES no quedó oficialmente obsoleto hasta 2024, a pesar de que su sucesor, AES, ya se había lanzado en 2001.

Estos casos ponen de manifiesto el elevado coste de la migración criptográfica. A falta de agilidad, el uso prolongado de algoritmos obsoletos puede plantear riesgos sistémicos.

El concepto de agilidad criptográfica no es nuevo. Ya en 2016, el NIST definió tres capacidades básicas que debe poseer un sistema criptográficamente ágil:

- Capacidad de un dispositivo para seleccionar su algoritmo de seguridad en tiempo real basándose en sus funciones de seguridad compuestas;

- La capacidad de añadir nuevas funciones o algoritmos criptográficos al hardware o software existente para mejorar la seguridad;

- La capacidad de retirar con elegancia los sistemas criptográficos que se han vuelto débiles u obsoletos.

En el libro blanco CSWP 39 2025, la criptoagilidad se refina aún más y se contempla a través del prisma de la estrategia nacional de ciberseguridad. La definición actualizada hace hincapié en el despliegue práctico de sistemas y destaca:

La criptoagilidad es la capacidad de sustituir o ajustar rápidamente los algoritmos criptográficos sin interrumpir las operaciones del sistema, adaptándose así a los nuevos requisitos de seguridad y entornos informáticos y mejorando la resistencia general del sistema.

El libro blanco resume los puntos débiles de varias transiciones históricas de algoritmos criptográficos, entre ellos:

- Largo periodo de transición: Por ejemplo, se tardó 23 años en migrar de 3DES a AES, lo que demuestra que sin mecanismos de agilidad, las actualizaciones pueden ser extremadamente difíciles;

- Compatibilidad con versiones anteriores y problemas de interoperabilidad: A menudo es necesario mantener los algoritmos débiles por motivos de compatibilidad, lo que retrasa considerablemente su desaparición;

- Necesidades constantes de transición: A medida que aumenta la potencia de cálculo, los parámetros de los algoritmos (por ejemplo, la longitud de las claves RSA) deben mejorarse continuamente, y los sistemas deben acabar migrando a algoritmos poscuánticos, lo que exige capacidades de evolución a largo plazo;

- Problemas de recursos y rendimiento: Los algoritmos más recientes, especialmente los poscuánticos, suelen consumir más recursos, con claves y firmas de tamaño considerablemente mayor y mayores costes computacionales.

Estos retos demuestran que la agilidad criptográfica no consiste simplemente en sustituir algoritmos, sino que debe planificarse de antemano desde el nivel arquitectónico.

1. Diseño de protocolos: Mecanismos de negociación y transición

El libro blanco señala que para lograr agilidad a nivel de protocolo es necesario admitir identificadores de algoritmos y mecanismos de negociación flexibles para evitar problemas de compatibilidad causados por algoritmos codificados. También subraya la necesidad de proteger la integridad del proceso de negociación para evitar ataques de downgrade.

Además, el NIST señala que algunas organizaciones de desarrollo de normas (SDO) están explorando algoritmos híbridos como solución de transición para migrar a la criptografía post-cuántica. Este enfoque combina algoritmos tradicionales de clave pública con algoritmos post-cuánticos para proporcionar redundancia durante el periodo de transición. Los algoritmos híbridos pueden aplicarse mediante estructuras de certificado único o doble y dejan margen para una futura migración completa a la PQC.

2. Arquitectura de software: Diseño modular de la interfaz API

Las aplicaciones no deben llamar directamente a algoritmos criptográficos específicos. En su lugar, deben acceder a los servicios criptográficos a través de API estandarizadas proporcionadas por bibliotecas criptográficas. De esta forma, la actualización de un algoritmo o política sólo requiere modificar la biblioteca o la configuración, sin afectar a la lógica de la aplicación.

El libro blanco recomienda arquitecturas modulares que separen las operaciones criptográficas de la lógica de aplicación, permitiendo la carga de algoritmos bajo demanda y la configuración dinámica de políticas.

3. Soporte de hardware: Redundancia y capacidad de actualización integradas

Los dispositivos de hardware como los TPM, las tarjetas SIM y los HSM deben diseñarse teniendo en cuenta la posibilidad de actualizar los algoritmos. Esto incluye la compatibilidad con múltiples algoritmos codificados, firmware actualizable y módulos reemplazables.

En el caso de los componentes críticos para la seguridad que contienen una lógica de validación inmutable en el momento de la fabricación (por ejemplo, el código utilizado para la verificación de arranque seguro), es esencial elegir algoritmos criptográficos que sean lo suficientemente fuertes como para permanecer seguros durante todo el ciclo de vida del dispositivo, evitando futuros fallos de confianza.

4. Estrategia de gobernanza: Creación de un marco de criptoagilidad organizativa

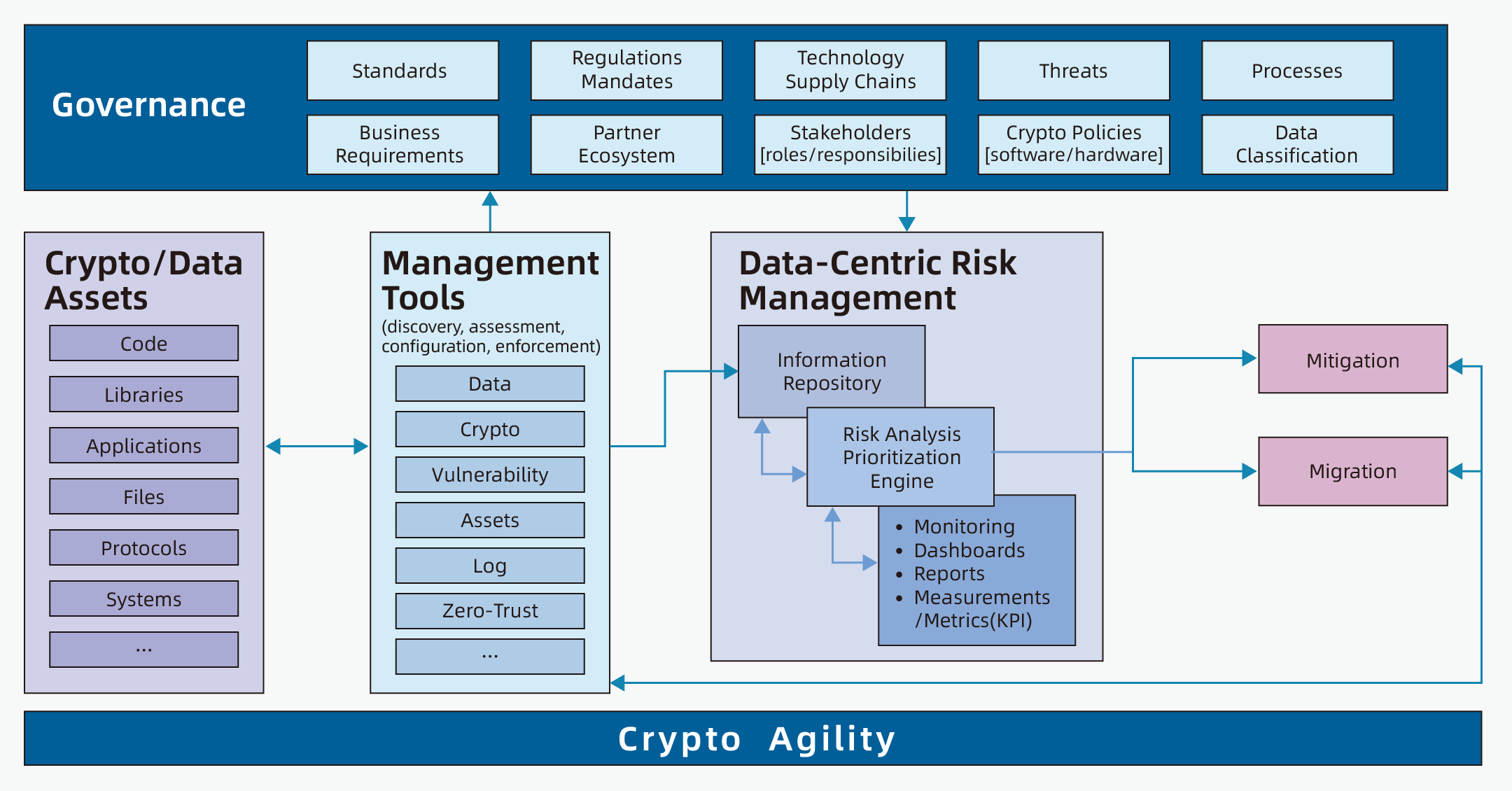

Para gestionar sistemáticamente los riesgos asociados al cambio criptográfico, el NIST propone un Plan Estratégico de Criptoagilidad, que ayuda a las organizaciones a mejorar la criptoagilidad en los niveles de gobernanza, identificación, gestión y ejecución. Consta de cinco pasos clave:

- Integrar en la gobernanza: Integrar la criptoagilidad en el marco general de gobernanza de la ciberseguridad de la organización;

- Construir un inventario de activos: Identifica y mapea todos los activos de datos y componentes del sistema que utilizan criptografía, incluyendo software, hardware y protocolos;

- Mejorar el soporte de herramientas: Utilizar herramientas de gestión con capacidad para detectar algoritmos y vulnerabilidades, que permitan descubrir, evaluar y supervisar automáticamente los componentes criptográficos;

- Establecer prioridades de migración: Identifique los sistemas de mayor riesgo y priorice las acciones en función de la importancia para la empresa y las posibles vulnerabilidades; defina indicadores de rendimiento (KPI) para realizar un seguimiento de los avances;

- Ejecutar y mitigar los riesgos: Actualizar los algoritmos en los sistemas migrables. En los sistemas que carezcan de agilidad, aplicar controles compensatorios (por ejemplo, arquitectura de confianza cero) para gestionar el riesgo.

El libro blanco también hace hincapié en que estas acciones de gobernanza deben integrarse en los procesos de gestión de TI y marcos de seguridad existentes -en lugar de gestionarse por separado- para garantizar una agilidad criptográfica sostenible.

Al mismo tiempo, el NIST presenta el Modelo de Madurez de Agilidad Criptográfica (CAMM), que clasifica la capacidad del sistema en cinco niveles (0-4), proporcionando a las organizaciones una referencia para la autoevaluación y la mejora.

La evolución de los algoritmos criptográficos es inevitable. La verdadera pregunta es: ¿tiene usted capacidad de recuperación para seguir el ritmo? De los protocolos al hardware, del software a la política organizativa, la agilidad criptográfica se está convirtiendo en una capacidad fundamental de la infraestructura digital moderna. Este libro blanco del NIST ofrece al sector una hoja de ruta clara y orientaciones prácticas. A medida que nos acercamos a un momento crítico en el que las normas criptográficas post-cuánticas están a punto de ser ampliamente adoptadas, la construcción de la agilidad criptográfica no es sólo una preparación para el futuro, es una protección para el presente.

Como proveedor líder de tecnologías y productos de seguridad inteligentes, Watchdata está profundamente comprometida con la innovación en criptografía, chips seguros y autenticación de identidades. Seguimos de cerca los esfuerzos globales de estandarización criptográfica -incluidos los del NIST, ISO e IETF- y promovemos activamente la implementación de arquitecturas cripto-ágiles en finanzas, telecomunicaciones, gobierno y otros sectores. Síganos para obtener más información sobre tecnologías de vanguardia y soluciones prácticas.

Inglés

Inglés Français

Français English

English Português

Português 简体中文

简体中文