El 11 de marzo de 2025, el Instituto Nacional de Normas y Tecnología (NIST) publicó el Informe de situación sobre la cuarta ronda del proceso de normalización de la criptografía poscuántica del NIST (NIST IR 8545). Este informe anunciaba la selección del algoritmo HQC como nuevo estándar de criptografía post-cuántica. El algoritmo HQC es un mecanismo de encapsulación de clave asimétrica (KEM) basado en la teoría de la codificación. Anteriormente, el 13 de agosto de 2024, el NIST ya había publicado la norma FIPS 203 para el KEM poscuántico basado en la teoría de celosía. A diferencia del FIPS 203, el algoritmo HQC no se basa en la teoría de celosía, sino en un problema difícil diferente. Como KEM, el algoritmo HQC sirve tanto de complemento como de alternativa a FIPS 203, abordando eficazmente las vulnerabilidades potenciales de FIPS 203.

La teoría de la codificación es un campo dedicado a investigar métodos de transmisión y almacenamiento eficaces de la información digital. Su principal objetivo es diseñar códigos eficientes, fiables y con corrección de errores para garantizar la recuperación exacta de los datos originales durante su transmisión o almacenamiento. Los esquemas de clave pública basados en la teoría de la codificación se remontan a los años 70 con el cifrado McEliece propuesto por Robert McEliece. La confianza en el cifrado McEliece proviene de un hecho simple pero contundente: ningún algoritmo de ataque eficaz ha sido capaz de romperlo en más de 50 años. Este récord histórico consolida aún más la importancia de la criptografía basada en códigos en la era post-cuántica.

HQC son las siglas de Hamming Quasi-Cyclic, lo que indica que utiliza códigos basados en la distancia Hamming, concretamente una combinación de códigos Reed-Solomon truncados y códigos Reed-Muller repetidos. Aunque los problemas difíciles subyacentes difieren de los utilizados en FIPS 203, existen similitudes en el enfoque algorítmico.

- Utilización del ruido: Ambos algoritmos emplean ruido. Durante la etapa de cifrado, se genera ruido aleatorio y se mezcla con la codificación del mensaje utilizando la clave pública para producir el texto cifrado. Durante la etapa de descifrado, la clave privada y el algoritmo de descifrado restablecen el mensaje.

- FO Transformación: Ambos algoritmos utilizan la transformación Fujisaki-Okamoto (FO) para convertir un mecanismo de cifrado de clave pública (PKE) seguro IND-CPA en un mecanismo de encapsulación de clave (KEM) seguro IND-CCA2.

Según el informe del NIST, el algoritmo HQC ofrece las siguientes ventajas:

- Reliable Seguridad: HQC se considera más fiable debido a su menor tasa de fallos de descifrado (DFR). El NIST confía más en la seguridad de HQC que en la de BIKE, que requiere modificaciones para alcanzar niveles de DFR similares.

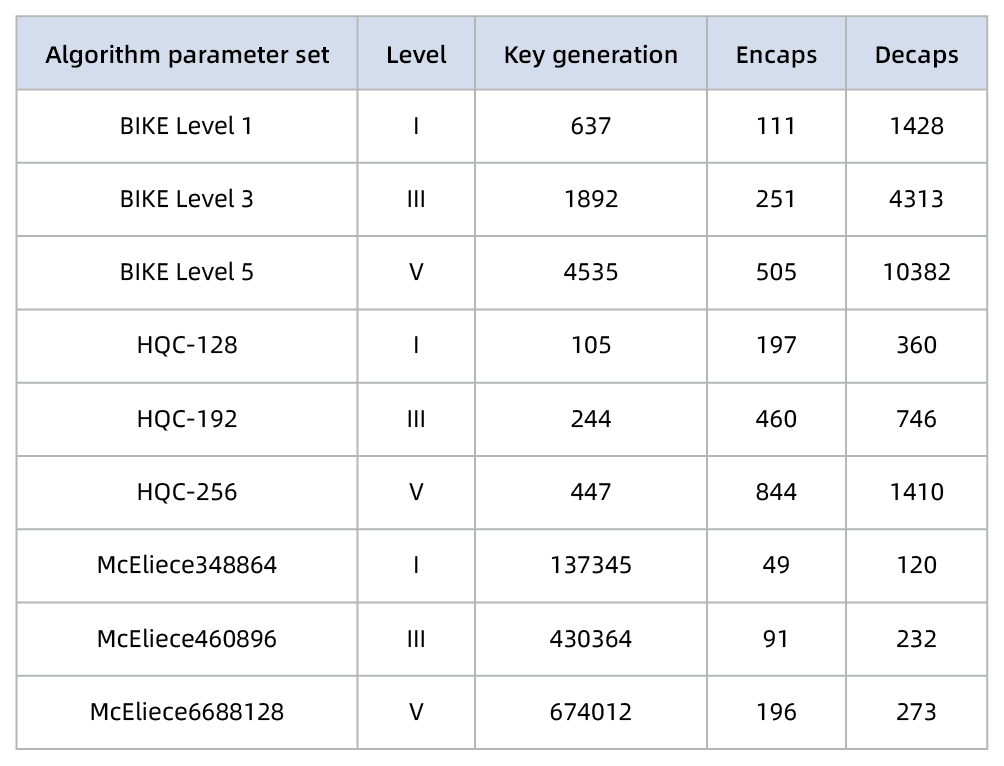

- Rendimiento superior: HQC supera significativamente a BIKE y a los cifradores McEliece en velocidad de generación de claves y descifrado. BIKE es entre 6 y 10 veces más lento que HQC en la generación de claves y entre 5 y 7 veces más lento que HQC en la desencriptación. La generación de claves en McEliece es un caso atípico, ya que es tres órdenes de magnitud más costosa que la de HQC.

- Claves de descifrado compactas: Esta función es especialmente beneficiosa para entornos con recursos limitados, como los dispositivos IoT.

Tabla 1 Rendimiento de BIKE/HQC/McEliece en miles de ciclos en x86_64

Sin embargo, el algoritmo HQC también tiene algunos inconvenientes:

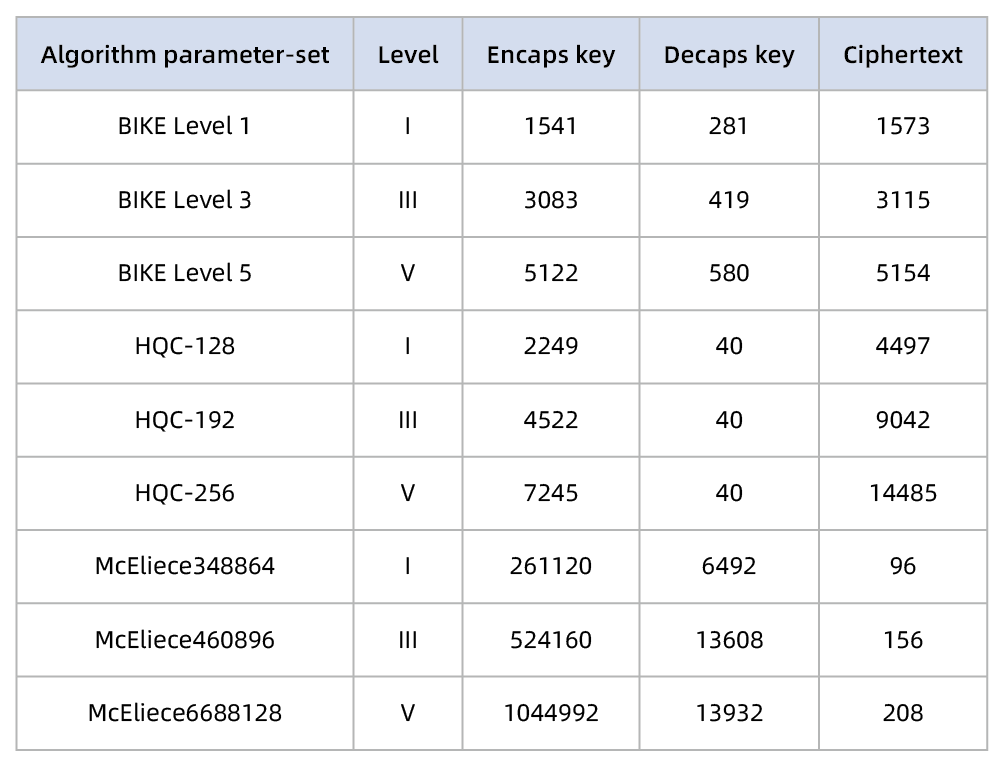

- Clave y texto cifrado de gran tamaño: En comparación con BIKE, el tamaño de las claves de encapsulación de HQC es mayor, lo que puede aumentar la sobrecarga de comunicación. Las claves de encapsulación de HQC son aproximadamente 41-47 % mayores que las de BIKE. Los textos cifrados de HQC son unas tres veces mayores que los de BIKE.

- Sensibilidad de la red: En general, cuando las condiciones de la red (por ejemplo, velocidad de transmisión y pérdida de paquetes) se ignoran o son suficientemente buenas, HQC da lugar a handshakes más rápidos. En cambio, cuando las condiciones de la red son suficientemente malas, BIKE supera a HQC.

Tabla 2 Tamaños de clave y texto cifrado BIKE/HQC/McEliece en bytes

Como mecanismo de encapsulación de claves, el HQC es adecuado para establecer secretos compartidos a través de canales inseguros, con aplicaciones en el cifrado de correo electrónico, protocolos de red, dispositivos IoT y sistemas de pago en línea. Sus sólidas características de seguridad lo convierten en un candidato prometedor para futuros estándares criptográficos en diversos sectores.

Como experto en seguridad de datos con 30 años de dilatada experiencia en el sector, Watchdata se centra en tecnologías básicas como algoritmos criptográficos, protección de seguridad digital y sistemas operativos de chip seguros. Supervisando continuamente las actualizaciones de la norma NIST, nos centramos especialmente en los avances de vanguardia de los algoritmos post-cuánticos, posicionándonos activamente para la evolución tecnológica. Nos dedicamos a proporcionar a los clientes soluciones de seguridad digital completas y potentes, utilizando la tecnología para potenciar el desarrollo constante del sector.

Inglés

Inglés Français

Français English

English Português

Português 简体中文

简体中文